Resumen de la IA

Si acepta pagos a través de formularios de WordPress, existe una conexión importante entre la seguridad de los pagos y la entregabilidad del correo electrónico que debe conocer.

El fraude de comprobación de tarjetas es una práctica habitual llevada a cabo por ciberdelincuentes, que utilizan bots automatizados para validar tarjetas de crédito robadas en sus formularios de pago. Estos ataques de comprobación de tarjetas no solo son perjudiciales para la seguridad, sino que también pueden afectar a la reputación de su remitente de correo electrónico de forma que afecten a sus comunicaciones comerciales legítimas.

He aquí por qué: Cada envío de un formulario de pago suele desencadenar una notificación por correo electrónico. Durante un ataque de prueba de tarjetas, cientos o miles de intentos fraudulentos pueden generar un pico repentino en su volumen de correo electrónico saliente. Este patrón puede indicar a los proveedores de correo electrónico que algo inusual está sucediendo con su dominio, lo que podría afectar a la forma en que se entregan sus correos electrónicos.

Pero no hay por qué alarmarse. Con las medidas preventivas adecuadas, puede proteger tanto sus formularios de pago como su infraestructura de correo electrónico.

Arregle sus correos electrónicos de WordPress ahora

Exploremos cómo funciona el fraude de comprobación de tarjetas y las medidas prácticas que puede tomar para salvaguardar su sitio de WordPress.

- ¿Qué es el fraude en las pruebas con tarjetas?

- Picos de volumen frente a quejas por spam: Comprender la diferencia

- Cronología: Cómo afectan los ataques de prueba de tarjetas a la entrega de correo electrónico

- Cómo prevenir el fraude en las pruebas con tarjeta

- La estrategia completa de protección del correo electrónico

- Reconocimiento precoz de la actividad de comprobación de tarjetas

- Pasos para recuperar la entregabilidad del correo electrónico

- A continuación, descubra cómo mejorar la seguridad del correo electrónico de WordPress

¿Qué es el fraude en las pruebas con tarjetas?

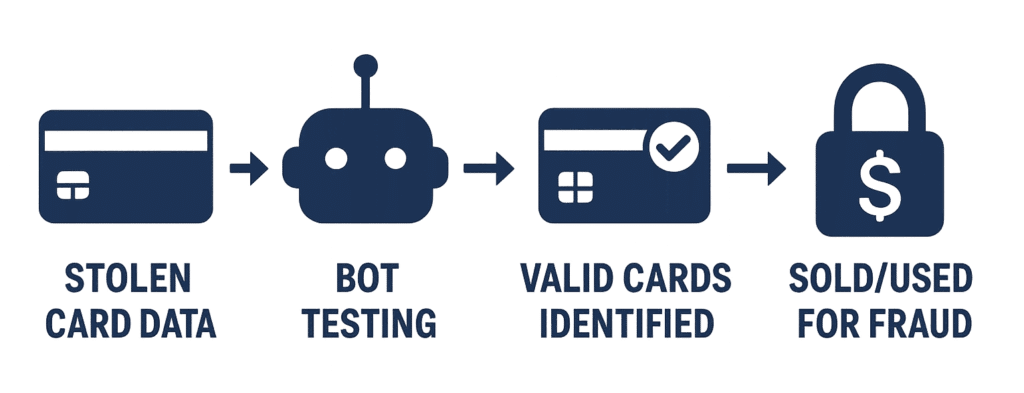

El fraude de prueba de tarjetas (también llamado "carding" o "card checking") se produce cuando los delincuentes validan los números de tarjetas de crédito robadas realizando pequeñas compras de prueba en su sitio web.

Los estafadores compran listas de datos de tarjetas de crédito robadas en la web oscura, a veces miles de números de tarjeta a la vez. Pero no saben qué tarjetas siguen activas, cuáles han sido canceladas y cuáles activarán alertas de fraude. Así que las prueban.

Utilizan bots automatizados para enviar rápidamente pequeñas transacciones, normalmente entre 0,50 y 5,00 dólares, a través de formularios de pago que aceptan pagos variables (los formularios de donación son un objetivo habitual).

Estos importes son lo suficientemente pequeños como para evitar los sistemas de detección de fraudes, están por debajo del umbral que alertaría a los titulares de las tarjetas y son rápidos de procesar, lo que permite realizar cientos de pruebas por hora.

Una vez que una tarjeta procesa con éxito una transacción, el estafador sabe que es válida. Estos números de tarjeta verificados se venden entonces a un precio elevado en la red oscura o se utilizan para grandes compras antes de que el titular de la tarjeta se dé cuenta.

¿Por qué los sitios de WordPress son objetivos prioritarios?

- Cuota de mercado: WordPress impulsa el 62% de todos los sitios web con un sistema de gestión de contenidos, lo que la convierte en la plataforma más común en la web.

- Diferentes niveles de seguridad: Las pequeñas empresas suelen carecer de los sofisticados sistemas de detección de fraude que utilizan las plataformas de comercio electrónico de las grandes empresas

- Fácil accesibilidad: Los formularios de pago son accesibles al público y fáciles de localizar mediante escaneo automatizado

Entregabilidad del correo electrónico y fraude en las pruebas de tarjetas

Aquí es donde las cosas se ponen aún más difíciles para los propietarios de sitios web: Un solo ataque de prueba de tarjetas puede generar entre 500 y 5.000 intentos de transacción por hora, y cada uno de ellos desencadena una notificación por correo electrónico de su sitio.

Cuando los estafadores prueban 1.000 tarjetas de crédito robadas en su formulario de pago en 2 horas, su sitio WordPress envía 1.000 correos electrónicos de notificación desde su dominio en esas mismas 2 horas.

Cómo evalúan los proveedores de correo electrónico los patrones de envío

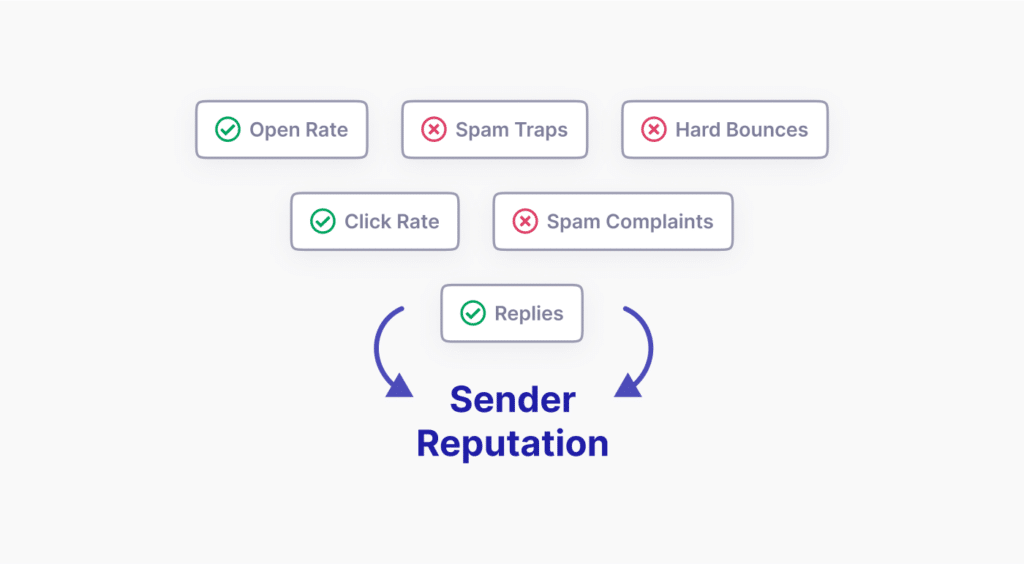

Los proveedores de correo electrónico como Gmail, Outlook y Yahoo utilizan sistemas automatizados para evaluar el comportamiento del remitente. Estos sistemas analizan patrones que incluyen cambios repentinos en el volumen de correo electrónico de un dominio, la consistencia de los patrones de envío a lo largo del tiempo, las tasas de compromiso y de rebote, y los protocolos de autenticación.

Cuando el volumen de correo electrónico de un sitio aumenta repentinamente entre 10 y 20 veces (lo que puede ocurrir durante los ataques de prueba de tarjetas), estos sistemas pueden señalar el patrón como inusual. El problema es que los sistemas automatizados no pueden distinguir fácilmente entre los aumentos de volumen legítimos y la actividad potencialmente problemática.

Comprender la reputación del remitente

Los proveedores de servicios de Internet (ISP) utilizan la consistencia del volumen como una de las señales de confianza a la hora de evaluar a los remitentes de correo electrónico. En general, prefieren patrones de envío predecibles.

Cuando el volumen de correo electrónico de un dominio aumenta de forma drástica e inesperada, los ISP pueden aplicar un escrutinio adicional. Esto se debe a que patrones similares se asocian a veces con cuentas de correo electrónico comprometidas, operaciones de spam masivo o problemas de seguridad con la infraestructura de envío. Aunque esta medida de protección ayuda a los ISP a filtrar las amenazas reales, también puede afectar a los remitentes legítimos que experimentan picos de volumen inesperados.

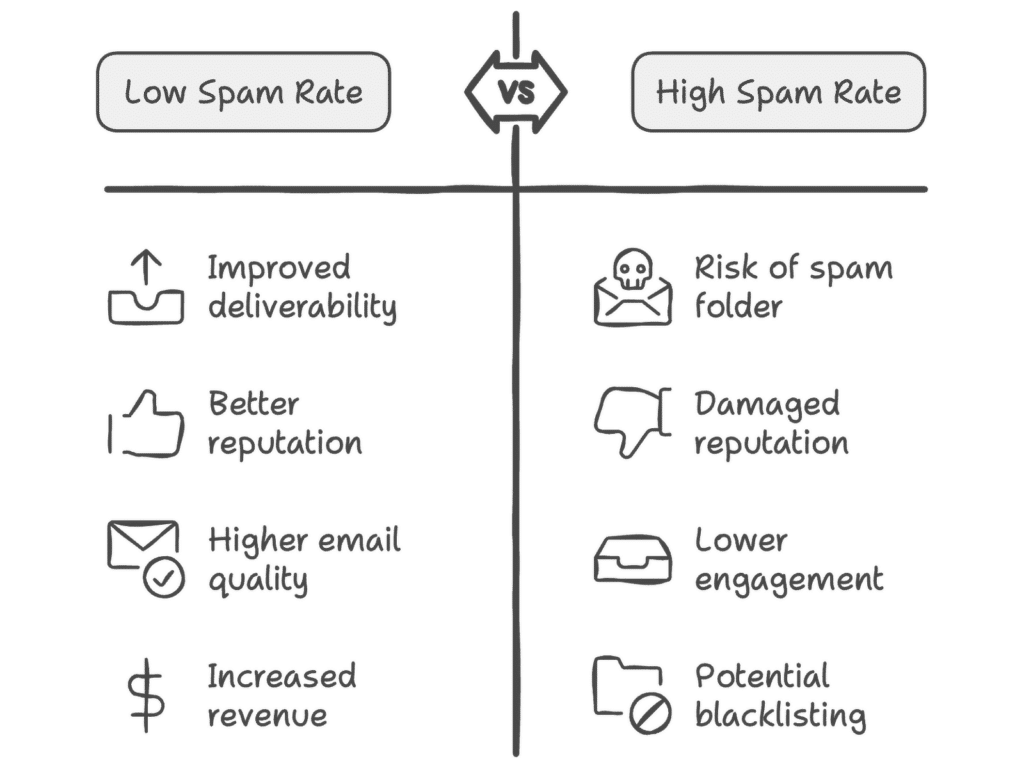

Un ataque de prueba de tarjetas puede activar potencialmente la limitación de tarifas, afectar a la ubicación en la bandeja de entrada y afectar a las métricas de reputación del remitente. La buena noticia es que estos problemas se pueden prevenir con las medidas de seguridad adecuadas.

Impacto potencial en el rendimiento del correo electrónico

Cuando la reputación del remitente se ve afectada por patrones de envío inusuales, pueden ocurrir varias cosas. La entrega del correo electrónico puede retrasarse, ya que los mensajes se ponen en cola para una revisión adicional. Algunos mensajes pueden ser filtrados a las carpetas de spam, y las tasas de colocación en la bandeja de entrada pueden disminuir. Los correos electrónicos transaccionales, como confirmaciones de pedidos y restablecimiento de contraseñas, pueden experimentar problemas de entrega.

Normalmente se tarda entre 8 y 12 semanas en reconstruir por completo la reputación del remitente después de haber sufrido un impacto negativo, por eso es tan importante la prevención.

Lo mejor es aplicar medidas de seguridad que impidan que se produzcan ataques de prueba de tarjetas, protegiendo tanto la seguridad de sus pagos como su infraestructura de correo electrónico.

Picos de volumen frente a quejas por spam: Comprender la diferencia

La mayoría de los propietarios de sitios web están familiarizados con el modo en que las quejas por spam afectan a la entregabilidad del correo electrónico. Gmail y Yahoo exigen tasas de spam inferiores al 0,3%, y la mejor práctica es aspirar al 0,1% o menos. Las quejas por spam suelen acumularse gradualmente, lo que da tiempo a identificar y abordar los problemas.

Los picos de volumen debidos a ataques de prueba de tarjetas plantean un reto diferente porque se producen repentinamente y afectan a métricas distintas.

Múltiples factores de impacto: En lugar de afectar únicamente a las tasas de reclamaciones, los picos de volumen pueden influir en la coherencia de los patrones de envío, las tasas de rebote (si los estafadores utilizan direcciones de correo electrónico no válidas), las métricas de compromiso (los correos electrónicos de envío fraudulento suelen tener cero aperturas o clics) y las relaciones generales entre volumen y compromiso.

Inicio rápido: Mientras que las quejas por spam se acumulan con el tiempo, los problemas de volumen pueden surgir en cuestión de horas durante un ataque activo. Los ISP utilizan sistemas automatizados para detectar patrones de envío inusuales, lo que significa que la intervención se produce rápidamente, a menudo antes de que te des cuenta de que hay un problema.

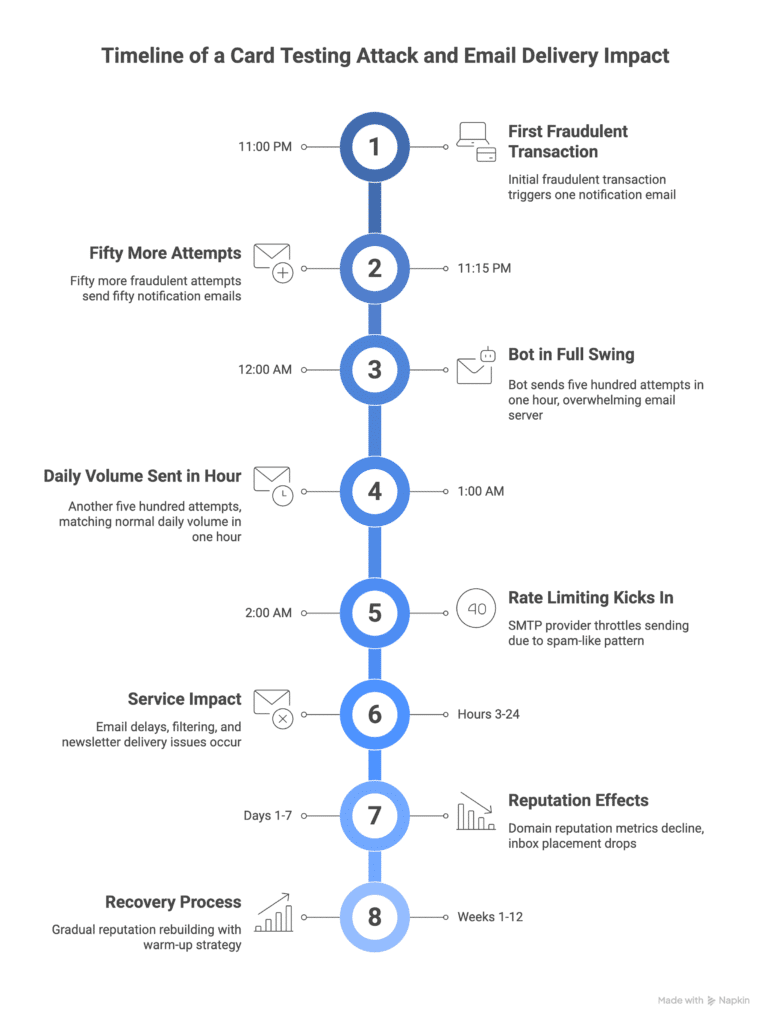

Cronología: Cómo afectan los ataques de prueba de tarjetas a la entrega de correo electrónico

Comprender la cronología de un ataque de prueba de tarjetas puede ayudarle a reconocer las señales a tiempo y a tomar medidas preventivas. Echemos un vistazo a una línea de tiempo típica para tener una mejor idea de la rapidez con la que un ataque de este tipo podría afectar a la entregabilidad de su correo electrónico:

Etapa 1: El ataque (Horas 0-3)

11:00 PM: Llega la primera transacción fraudulenta. Se envía un correo electrónico de notificación.

11:15 PM: Cincuenta intentos más. Cincuenta correos electrónicos de notificación.

12:00 AM: El bot está en pleno apogeo. Quinientos intentos en la última hora. Su servidor de correo electrónico está procesando quinientos correos salientes.

1:00 AM: Otros quinientos. Su volumen diario normal se envía en una sola hora.

2:00 AM: Comienza la limitación de velocidad. Tu proveedor de SMTP empieza a limitar la velocidad porque tu patrón de envío ya no se distingue del spam.

Etapa 2: Impacto del servicio (Horas 3-24)

Si el ataque continúa sin resolverse, el servicio de correo electrónico puede verse afectado. Los correos electrónicos de restablecimiento de contraseña pueden retrasarse, y las confirmaciones de pedidos pueden sufrir retrasos en la entrega debido a la cola de espera. Algunas notificaciones podrían filtrarse o retrasarse mientras los ISP revisan patrones de envío inusuales, y las tasas de entrega de boletines podrían disminuir temporalmente.

Etapa 3: Efectos de reputación (días 1-7)

Incluso después de detener el ataque, el rendimiento del correo electrónico puede seguir viéndose afectado:

Las métricas de reputación de su dominio pueden mostrar cambios a medida que los ISP procesan el patrón de envío inusual. Las herramientas de supervisión de correo electrónico, como Google Postmaster Tools, pueden mostrar descensos en la puntuación de reputación. Las tasas de colocación en la bandeja de entrada podrían ser más bajas de lo normal durante este período.

Por eso la prevención es mucho más eficaz que la reparación.

Etapa 4: Proceso de recuperación (Semanas 1-12)

Si la reputación de envío se ha visto afectada, reconstruirla requiere un enfoque metódico. Debe reconstruir gradualmente su reputación de envío mediante un proceso similar al de "calentar" una nueva dirección IP. Esto implica un aumento gradual del volumen de correo electrónico a lo largo de 15 a 60 días, empezando por sus suscriptores más comprometidos.

Cómo prevenir el fraude en las pruebas con tarjeta

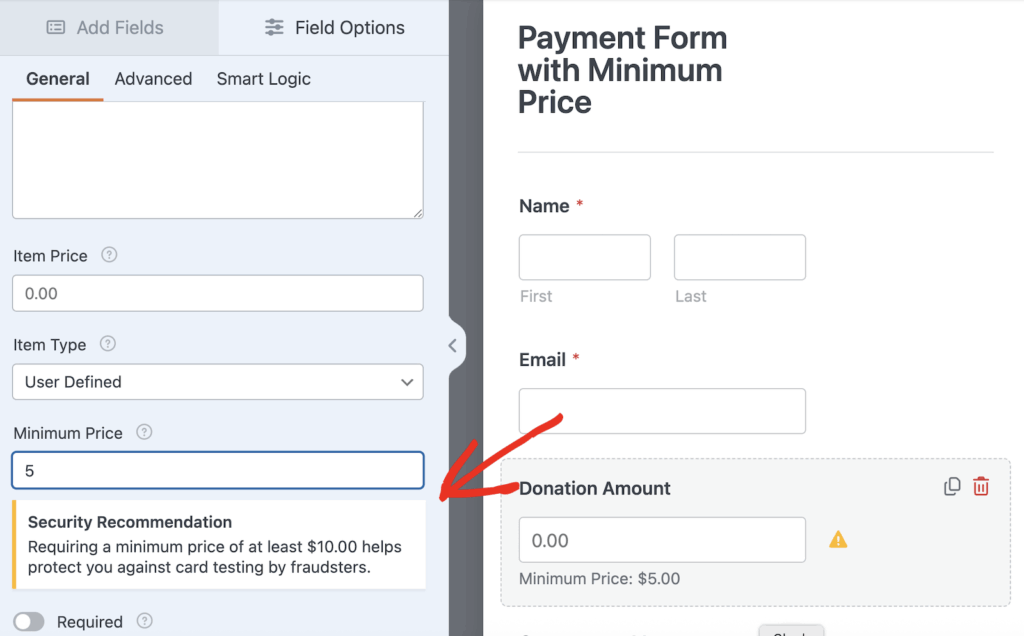

Una de las formas más eficaces de evitar el fraude en las pruebas con tarjeta es establecer un precio mínimo en sus campos de pago. Esta sencilla configuración puede detener miles de intentos fraudulentos antes de que se produzcan.

Por qué funcionan los precios mínimos

El planteamiento es elegantemente sencillo pero muy eficaz. Cuando fijas un importe mínimo de transacción en tus campos de pago (como 5 $, 10 $ o 20 $), cualquier transacción por debajo de ese umbral no se procesará.

Dado que los defraudadores prefieren las microtransacciones de entre 0,50 y 2,00 dólares (es menos probable que activen alertas de fraude), fijar un precio mínimo hace que su formulario resulte poco atractivo para las pruebas con tarjeta. Mientras tanto, los clientes legítimos no se ven afectados porque sus productos o servicios reales ya cuestan más que el mínimo.

Establecimiento de precios mínimos

Si está utilizando WPForms, aquí tiene cómo configurar los precios mínimos en sus campos de pago:

- Abra su formulario en el constructor de formularios

- Ir al formulario con los campos de pago

- Seleccione el campo Pago único

- Haga clic en Opciones de campo

- Buscar el ajuste "Precio mínimo

- Introduzca su importe mínimo

La clave está en fijarlo lo suficientemente alto como para disuadir a los defraudadores, pero lo suficientemente bajo como para que no afecte a su oferta legítima de menor precio. Para los formularios de donación en los que los visitantes pueden introducir cantidades personalizadas, incluso un mínimo de 5 dólares ofrece una protección significativa sin desalentar a los donantes genuinos.

La estrategia completa de protección del correo electrónico

Evitar el fraude en las pruebas de tarjetas requiere múltiples capas de protección. He aquí su estrategia de defensa completa:

Capa 1: Prevenir el ataque (Funciones de seguridad de formularios)

Establezca precios mínimos en todos los campos de pago como primera línea de defensa. Esta configuración por sí sola puede detener miles de intentos fraudulentos. Esto es especialmente importante para los formularios de donación en los que los visitantes pueden introducir cualquier cantidad.

Añade CAPTCHA o una alternativa a tus formularios para bloquear bots automatizados e impedir que lleguen a los campos de pago. La mayoría de los plugins de formularios son compatibles con Google reCAPTCHA v2 y v3.

Para formularios de alto valor, active la verificación de correo electrónico para exigir a los usuarios que verifiquen su dirección de correo electrónico antes de enviar el formulario. También puedes utilizar lógica condicional para mostrar los campos de pago solo después de que los usuarios completen los campos de información obligatorios, lo que dificultará los ataques automatizados.

Si utiliza Stripe para los pagos, active Stripe Radar, su sistema integrado de detección de fraudes que utiliza el aprendizaje automático en millones de transacciones para identificar patrones fraudulentos.

Capa 2: Infraestructura de correo electrónico adecuada (WP Mail SMTP)

Este es el punto crítico que la mayoría de los propietarios de sitios WordPress pasan por alto: Nunca confíe en la función wp_mail() predeterminada de WordPress para los correos electrónicos transaccionales.

¿Por qué? Porque wp_mail() utiliza el servidor de correo de su proveedor de alojamiento web, que carece de autenticación adecuada (SPF, DKIM, DMARC), utiliza direcciones IP compartidas con mala reputación, no tiene capacidad para limitar o poner en cola, no puede gestionar picos de volumen repentinos y no proporciona registro ni supervisión.

Cuando se produce un ataque de prueba de tarjetas, wp_mail() intentará enviar todas las notificaciones inmediatamente, sin ninguna protección.

WP Mail SMTP enruta sus correos de WordPress a través de un proveedor de servicios SMTP profesional, dándole varias ventajas:

Autenticación adecuada mediante registros SPF, DKIM y DMARC que demuestren que sus correos electrónicos son legítimos. Los ISP tienen muy en cuenta la autenticación a la hora de calcular la reputación del remitente.

Infraestructura dedicada significa que sus correos electrónicos se envían a través de servidores de correo profesionales con reputación establecida, no a través de su servidor de alojamiento compartido.

La limitación de la velocidad y la puesta en cola garantizan que, cuando se produzcan picos de volumen, los correos electrónicos se pongan en cola y se envíen a velocidades seguras en lugar de activar alertas rojas.

Las conexiones de respaldo te permiten utilizar un proveedor de correo electrónico distinto si tu servicio de correo principal deja de funcionar temporalmente.

El registro de correo electrónico rastrea cada mensaje enviado desde WordPress. Durante un ataque, puedes ver exactamente qué está pasando y cuántos correos se han enviado.

Mejor capacidad de entrega bajo presión, ya que los proveedores SMTP profesionales están diseñados para gestionar las fluctuaciones de volumen y mantener la capacidad de entrega durante los ataques.

Arregle sus correos electrónicos de WordPress ahora

Nivel 3: Estrategia de notificación inteligente

Audite todas sus notificaciones de formularios y hágase estas preguntas clave:

¿Necesita enviar un correo electrónico por cada envío? En el caso de los formularios de pago, considere la posibilidad de enviar notificaciones sólo para los pagos realizados con éxito, omitir las notificaciones para las transacciones rechazadas o utilizar notificaciones condicionales para filtrar fraudes evidentes (como no notificar si una transacción es inferior a 1 dólar).

¿Puede consolidar las notificaciones? En lugar de un correo electrónico por transacción, puede enviar un resumen diario de todas las transacciones, notificaciones de umbral (notificar sólo después de 10 transacciones) o alertas por SMS en caso de actividad sospechosa, en lugar de correos electrónicos.

¿Está enviando a las personas adecuadas? Revise la configuración de "Enviar a" para eliminar destinatarios innecesarios, utilice direcciones basadas en funciones en lugar de correos electrónicos personales y considere la posibilidad de enviar a un sistema de tickets en lugar de al correo electrónico.

Capa 4: Supervisión y alertas

Establezca una supervisión para detectar los ataques a tiempo:

Google Postmaster Tools muestra la reputación de tu dominio en una escala de 4 niveles (mala, baja, media/regular, alta) y te avisa de las quejas por spam, los errores de entrega y los problemas de autenticación. Esto es especialmente importante para los remitentes de gran volumen.

Microsoft SNDS proporciona información sobre su reputación con los dominios de Outlook y Hotmail, mientras que Sender Score ofrece una calificación numérica gratuita de la reputación de 0 a 100.

Activa el registro de correo SMTP de WP Mail para monitorizar el volumen de salida y configurar alertas para picos inusuales. Utiliza la gestión de entradas de tu plugin de formularios para detectar patrones sospechosos, como envíos múltiples desde la misma IP, nombres similares o microtransacciones.

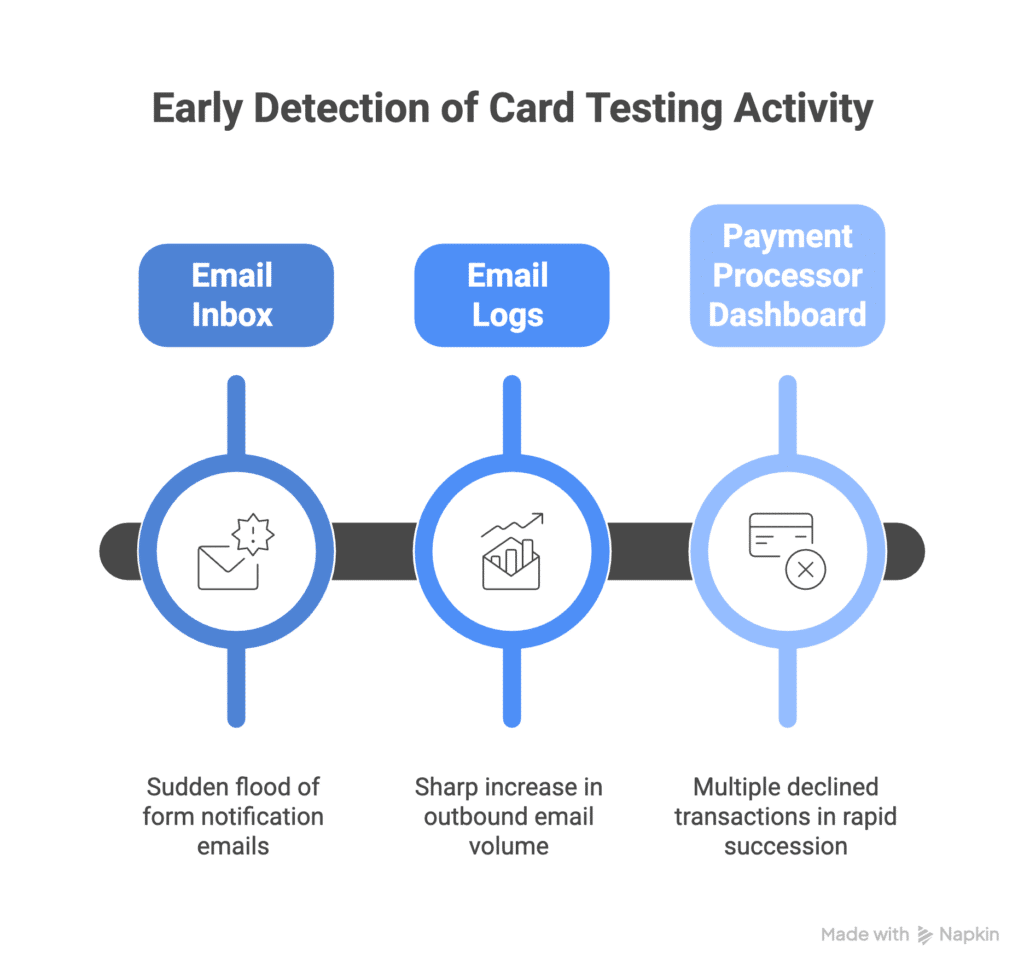

Reconocimiento precoz de la actividad de comprobación de tarjetas

La detección precoz de la actividad de comprobación de tarjetas le ayuda a responder con rapidez y a minimizar cualquier impacto. Estos son los patrones a tener en cuenta:

En su bandeja de entrada de correo electrónico: Esté atento a una repentina avalancha de correos electrónicos de notificación de formularios (docenas por hora en lugar de unos pocos al día). Las notificaciones suelen mostrar importes pequeños (entre 0,50 y 5,00 dólares) con nombres y direcciones de correo electrónico diferentes, pero con patrones de transacción similares. Es posible que veas direcciones de correo electrónico internacionales o direcciones que no coinciden con los países de facturación, con todos los envíos agrupados en cuestión de minutos u horas.

En sus registros de correo electrónico: Busque un fuerte aumento en el volumen de correo electrónico saliente (10 veces o más que su tasa normal), con un alto porcentaje de correos electrónicos procedentes de notificaciones de formularios de pago. Es posible que aumenten los intentos de entrega fallidos y la tasa de rebote.

En el panel de control de su procesador de pagos: Varias transacciones rechazadas en rápida sucesión son una señal de alarma. Esté atento a números de tarjeta diferentes pero con la misma dirección de envío, alertas de velocidad (muchas transacciones por minuto), una mezcla de direcciones de facturación internacionales y tarjetas que se están probando desde países marcados por fraude.

Pasos para recuperar la entregabilidad del correo electrónico

Si la entregabilidad de su correo electrónico se ha visto afectada por un incidente de prueba de tarjetas, he aquí un enfoque estructurado para la recuperación:

Acciones inmediatas (0-24 horas)

Detenga todos los ataques en curso desactivando temporalmente los formularios de pago o activando inmediatamente la configuración de precio mínimo en sus campos de pago. Añade reCAPTCHA si aún no está habilitado y bloquea las direcciones IP que muestren actividad fraudulenta.

Evalúe los daños revisando los registros de correo SMTP de WP Mail para contar cuántos correos se enviaron. Compruebe las puntuaciones de reputación del remitente a través de Google Postmaster, Microsoft SNDS y Sender Score. Pruebe la capacidad de entrega de correo electrónico a los principales proveedores (Gmail, Outlook, Yahoo) y compruebe el estado de la lista negra utilizando herramientas como MX Toolbox.

Controle los daños poniéndose en contacto inmediatamente con su proveedor de SMTP para explicarle el ataque de prueba de tarjetas. Pregunte por el estado de la reputación IP y las posibles opciones de reparación, y solicite orientación sobre los plazos de recuperación.

Recuperación a corto plazo (semanas 1-4)

Ponga en pausa los envíos problemáticos y aplique un recalentamiento gradual comenzando con volúmenes más bajos y aumentándolos lentamente mientras da prioridad a los usuarios comprometidos.

Semana 1: Envíe sólo a los suscriptores que hayan abierto correos electrónicos en los últimos 7-10 días. Reduzca el volumen en un 70-80% respecto a lo normal, céntrese en los correos transaccionales de mayor valor y controle diariamente las métricas de entregabilidad.

Semanas 2-3: Ampliar a los suscriptores captados en los últimos 30 días. Aumente el volumen un 25% por semana, siga controlando las tasas de rebote y las quejas por spam, y observe las mejoras en las puntuaciones de reputación del remitente.

Semana 4: Incorpore gradualmente a los suscriptores menos comprometidos, aproxímese al 50-70% del volumen normal y busque la estabilización de las métricas de entregabilidad.

Prevención a largo plazo (en curso)

Implemente todas las capas de protección manteniendo la configuración de precio mínimo activada permanentemente en todos los formularios de pago y manteniendo reCAPTCHA en todos los formularios de pago. Utilice una infraestructura SMTP profesional para todos los correos electrónicos de WordPress y realice auditorías de seguridad periódicas de la configuración de los formularios.

Establezca rutinas de supervisión que incluyan comprobaciones semanales de las puntuaciones de reputación de los remitentes, auditorías mensuales de entregabilidad del correo electrónico, revisiones trimestrales de la seguridad de todos los formularios y alertas automáticas de picos de volumen.

Manténgase al día actualizando su plugin de formularios (los parches de seguridad suelen abordar la prevención del fraude), actualizando su plugin SMTP, revisando anualmente los registros de autenticación de correo electrónico y manteniéndose informado sobre las nuevas tácticas de fraude.

Los formularios de pago y la infraestructura de correo electrónico forman parte del sistema de comunicación global de su sitio web. Cuando proteges uno, a menudo estás protegiendo el otro.

Establecer precios mínimos en los campos de pago proporciona una primera línea de defensa eficaz contra el fraude por comprobación de tarjetas, ayudando a prevenir intentos fraudulentos antes de que puedan generar un exceso de correos electrónicos de notificación.

El uso de una solución SMTP profesional como WP Mail SMTP garantiza que sus correos electrónicos legítimos se entreguen de forma fiable a través de una infraestructura adecuada con autenticación, limitación de velocidad y capacidades de supervisión.

Con la configuración y las herramientas adecuadas, puede aceptar pagos con total confianza y mantener al mismo tiempo una excelente capacidad de entrega del correo electrónico.

Arregle sus correos electrónicos de WordPress ahora

A continuación, descubra cómo mejorar la seguridad del correo electrónico de WordPress

¿Te preguntas cómo de seguro es WP Mail SMTP? ¿O simplemente quieres tomar más medidas para mejorar la seguridad de tu correo electrónico en general? Nuestra guía sobre la seguridad del correo electrónico en WordPress te ayudará.

¿Listo para arreglar tus correos electrónicos? Empieza hoy mismo con el mejor plugin SMTP para WordPress. Si no tienes tiempo para arreglar tus correos electrónicos, puedes obtener asistencia completa de White Glove Setup como compra adicional, y hay una garantía de devolución de dinero de 14 días para todos los planes de pago.

Si este artículo te ha ayudado, síguenos en Facebook y Twitter para más consejos y tutoriales sobre WordPress.