Resumo da IA

Se aceita pagamentos através de formulários WordPress, existe uma ligação importante entre a segurança dos pagamentos e a capacidade de entrega de correio eletrónico que deve conhecer.

A fraude de teste de cartões é uma prática comum levada a cabo por cibercriminosos, que utilizam bots automatizados para validar cartões de crédito roubados nos seus formulários de pagamento. Estes ataques de teste de cartões não só são prejudiciais para a segurança, como também podem afetar a reputação do seu remetente de correio eletrónico de uma forma que afecta as suas comunicações comerciais legítimas.

Eis a razão: Cada envio de formulário de pagamento desencadeia normalmente uma notificação por correio eletrónico. Durante um ataque de teste de cartões, centenas ou milhares de tentativas fraudulentas podem gerar um aumento súbito no volume de correio eletrónico enviado. Este padrão pode indicar aos fornecedores de correio eletrónico que algo de invulgar está a acontecer com o seu domínio, afectando potencialmente a forma como os seus e-mails são entregues.

Mas não há necessidade de entrar em pânico! Com as medidas preventivas corretas, pode proteger tanto os seus formulários de pagamento como a sua infraestrutura de correio eletrónico.

Corrija seus e-mails do WordPress agora

Vamos explorar como funciona a fraude de teste de cartões e as medidas práticas que pode tomar para proteger o seu sítio Web WordPress.

- O que é a fraude no teste de cartões?

- Picos de volume vs. queixas de spam: Compreender a diferença

- Linha do tempo: Como os ataques de teste de cartões afectam a entrega de correio eletrónico

- Como evitar a fraude de testes de cartões

- A estratégia completa de proteção de correio eletrónico

- Reconhecer precocemente a atividade de teste de cartões

- Passos de recuperação da capacidade de entrega do correio eletrónico

- A seguir, saiba mais sobre como melhorar a segurança de e-mail do WordPress

O que é a fraude no teste de cartões?

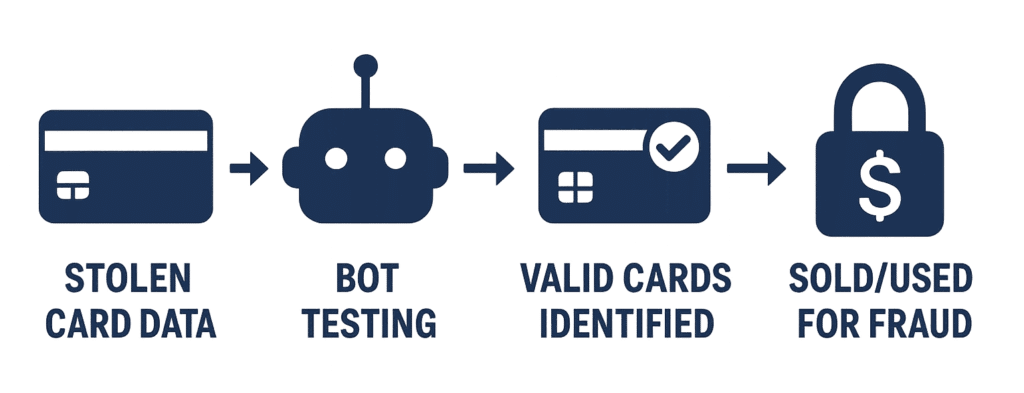

A fraude de teste de cartões (também designada por "carding" ou "card checking") ocorre quando os criminosos validam números de cartões de crédito roubados fazendo pequenas compras de teste no seu sítio Web.

Os autores de fraudes compram listas de dados de cartões de crédito roubados na dark web, por vezes milhares de números de cartões de uma só vez. Mas não sabem quais os cartões que ainda estão activos, quais os que foram cancelados e quais os que podem desencadear alertas de fraude. Por isso, testam-nos.

Utilizam bots automatizados para submeter rapidamente pequenas transacções, normalmente entre $0,50 e $5,00, através de formulários de pagamento que aceitam pagamentos variáveis (os formulários de donativos são um alvo comum).

Estes montantes são suficientemente pequenos para evitar os sistemas de deteção de fraudes, abaixo do limiar que alertaria os titulares dos cartões, e de processamento rápido, permitindo centenas de testes por hora.

Quando um cartão processa com sucesso uma transação, o fraudador sabe que é válido. Estes números de cartão verificados são então vendidos a um preço elevado na dark web ou utilizados para grandes compras antes que o titular do cartão se aperceba.

Porque é que os sítios WordPress são os principais alvos?

- Quota de mercado: O WordPress alimenta 62% de todos os sítios Web com um sistema de gestão de conteúdos, o que faz dele a plataforma mais comum na Web

- Níveis de segurança variáveis: As empresas mais pequenas não dispõem muitas vezes dos sofisticados sistemas de deteção de fraude utilizados pelas plataformas de comércio eletrónico das grandes empresas

- Fácil acessibilidade: Os formulários de pagamento são acessíveis ao público e fáceis de localizar através da digitalização automática

Fraude de entrega de correio eletrónico e teste de cartões

É aqui que as coisas se tornam ainda mais complicadas para os proprietários de sítios: Um único ataque de teste de cartões pode gerar 500 a 5.000 tentativas de transação por hora, e cada uma delas desencadeia uma notificação por e-mail do seu site.

Quando os fraudadores testam 1.000 cartões de crédito roubados no seu formulário de pagamento em 2 horas, o seu site WordPress envia 1.000 e-mails de notificação do seu domínio nessas mesmas 2 horas.

Como os fornecedores de correio eletrónico avaliam os padrões de envio

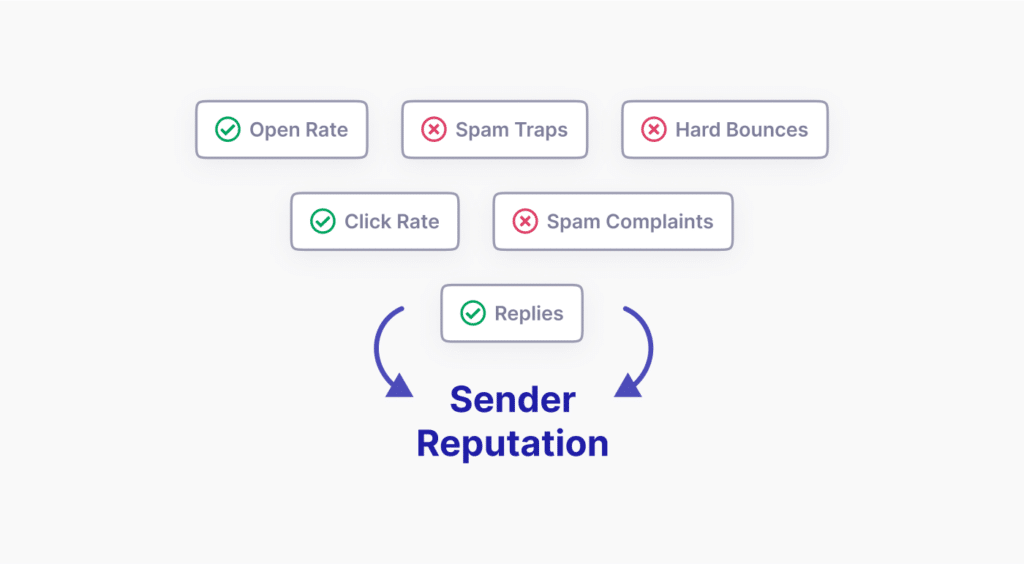

Os fornecedores de correio eletrónico como o Gmail, Outlook e Yahoo utilizam sistemas automatizados para avaliar o comportamento do remetente. Estes sistemas analisam padrões, incluindo alterações súbitas no volume de correio eletrónico de um domínio, consistência dos padrões de envio ao longo do tempo, taxas de envolvimento e taxas de rejeição e protocolos de autenticação.

Quando o volume de correio eletrónico de um sítio aumenta subitamente 10-20 vezes (o que pode acontecer durante ataques de teste de cartões), estes sistemas podem assinalar o padrão como invulgar. O desafio é que os sistemas automatizados não conseguem distinguir facilmente entre aumentos de volume legítimos e actividades potencialmente problemáticas.

Compreender a reputação do remetente

Os fornecedores de serviços Internet (ISP) utilizam a consistência do volume como um dos vários sinais de confiança ao avaliarem os remetentes de correio eletrónico. Geralmente, preferem padrões de envio previsíveis.

Quando o volume de correio eletrónico de um domínio aumenta de forma dramática e inesperada, os ISP podem aplicar uma análise mais minuciosa. Isto porque padrões semelhantes estão por vezes associados a contas de correio eletrónico comprometidas, operações de spam em massa ou problemas de segurança com a infraestrutura de envio. Embora esta medida de proteção ajude os ISP a filtrar ameaças genuínas, também pode afetar os remetentes legítimos que sofrem picos de volume inesperados.

Um ataque de teste de cartões pode potencialmente desencadear a limitação da taxa, afetar a colocação na caixa de entrada e afetar as métricas de reputação do remetente. A boa notícia é que estes problemas podem ser evitados com medidas de segurança adequadas.

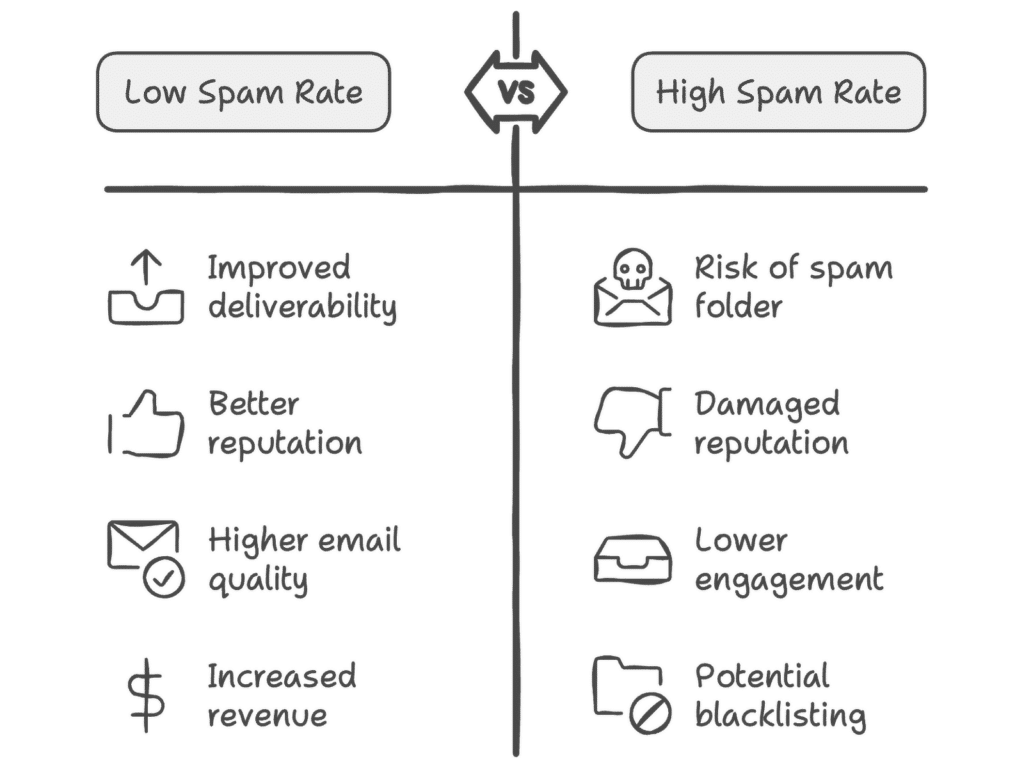

Impacto potencial no desempenho do correio eletrónico

Quando a reputação do remetente é afetada por padrões de envio invulgares, podem ocorrer várias situações. A entrega de correio eletrónico pode ser atrasada, uma vez que as mensagens são colocadas em fila de espera para revisão adicional. Algumas mensagens podem ser filtradas para pastas de spam e as taxas de colocação na caixa de entrada podem diminuir. Os e-mails transaccionais, como confirmações de encomendas e redefinições de palavras-passe, podem ter problemas de entrega.

Normalmente, são necessárias 8 a 12 semanas para reconstruir totalmente a reputação do remetente após ter sido afetada negativamente, razão pela qual a prevenção é tão importante.

A melhor abordagem é implementar medidas de segurança que impeçam a ocorrência de ataques de teste de cartões, protegendo tanto a sua segurança de pagamento como a sua infraestrutura de correio eletrónico.

Picos de volume vs. queixas de spam: Compreender a diferença

A maioria dos proprietários de sites está familiarizada com a forma como as queixas de spam afectam a capacidade de entrega de correio eletrónico. O Gmail e o Yahoo exigem taxas de spam inferiores a 0,3%, e a melhor prática é ter como objetivo 0,1% ou menos. Normalmente, as queixas de spam acumulam-se gradualmente, dando-lhe tempo para identificar e resolver os problemas.

Os picos de volume resultantes de ataques de teste de cartões representam um desafio diferente, porque ocorrem subitamente e afectam métricas diferentes.

Múltiplos factores de impacto: Em vez de afetar apenas as taxas de reclamação, os picos de volume podem influenciar a consistência do padrão de envio, as taxas de rejeição (se os autores de fraudes utilizarem endereços de correio eletrónico inválidos), as métricas de envolvimento (os e-mails de envio fraudulento têm normalmente zero aberturas ou cliques) e os rácios globais de volume/envolvimento.

Início rápido: Enquanto as queixas de spam se acumulam ao longo do tempo, os problemas de volume podem surgir em poucas horas durante um ataque ativo. Os ISPs utilizam sistemas automatizados para assinalar padrões de envio invulgares, o que significa que a intervenção ocorre rapidamente, muitas vezes antes de se dar conta de que existe um problema.

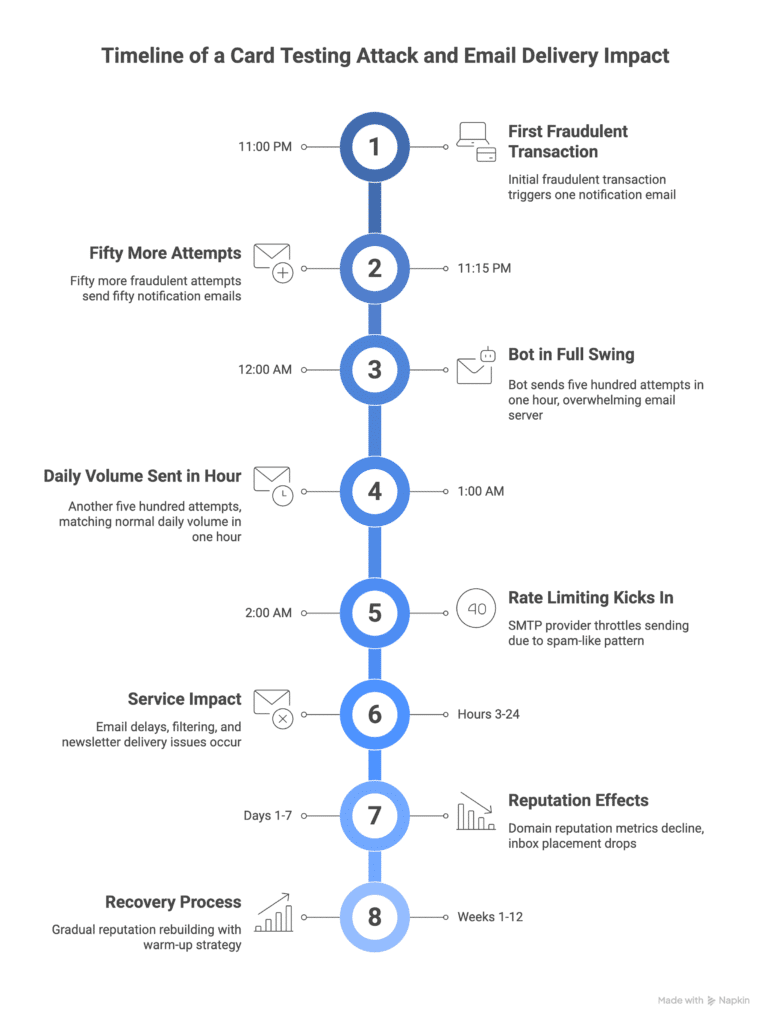

Linha do tempo: Como os ataques de teste de cartões afectam a entrega de correio eletrónico

Compreender a cronologia de um ataque de teste de cartões pode ajudá-lo a reconhecer os sinais atempadamente e a tomar medidas preventivas. Vejamos um cronograma típico para ter uma ideia mais precisa da rapidez com que um ataque como este pode afetar a capacidade de entrega do seu correio eletrónico:

Fase 1: O ataque (Horas 0-3)

11:00 PM: É efectuada a primeira transação fraudulenta. Um e-mail de notificação é enviado.

11:15 PM: Mais cinquenta tentativas. Cinquenta e-mails de notificação.

12:00 AM: O robot está em pleno andamento. Quinhentas tentativas na última hora. O seu servidor de e-mail está a processar quinhentos e-mails de saída.

1:00 DA MANHÃ: Mais quinhentos. O seu volume diário normal é enviado numa única hora.

2:00 AM: A limitação de taxa entra em ação. O seu fornecedor de SMTP começa a limitar porque o seu padrão de envio é agora indistinguível do spam.

Fase 2: Impacto no serviço (horas 3-24)

Se o ataque continuar sem resposta, o serviço de correio eletrónico pode ser afetado. Os e-mails de reposição de palavra-passe podem sofrer atrasos e as confirmações de encomendas podem sofrer atrasos na entrega devido a filas de espera. Algumas notificações poderão ser filtradas ou atrasadas, uma vez que os ISPs analisam padrões de envio invulgares, e as taxas de entrega de boletins informativos poderão diminuir temporariamente.

Fase 3: Efeitos de reputação (Dias 1-7)

Mesmo depois de parar o ataque, o desempenho do correio eletrónico pode continuar a ser afetado:

As métricas de reputação do seu domínio podem mostrar alterações à medida que os ISPs processam o padrão de envio invulgar. As ferramentas de monitorização de correio eletrónico, como o Google Postmaster Tools, podem mostrar reduções na pontuação da reputação. As taxas de colocação na caixa de entrada podem ser inferiores ao normal durante este período.

É por isso que a prevenção é muito mais eficaz do que a correção.

Fase 4: Processo de recuperação (semanas 1-12)

Se a reputação do remetente tiver sido afetada, a sua reconstrução requer uma abordagem metódica. Deve reconstruir gradualmente a sua reputação de remetente através de um processo semelhante ao "aquecimento" de um novo endereço IP. Isto implica um aumento gradual do volume de correio eletrónico ao longo de 15 a 60 dias, começando pelos seus assinantes mais empenhados.

Como evitar a fraude de testes de cartões

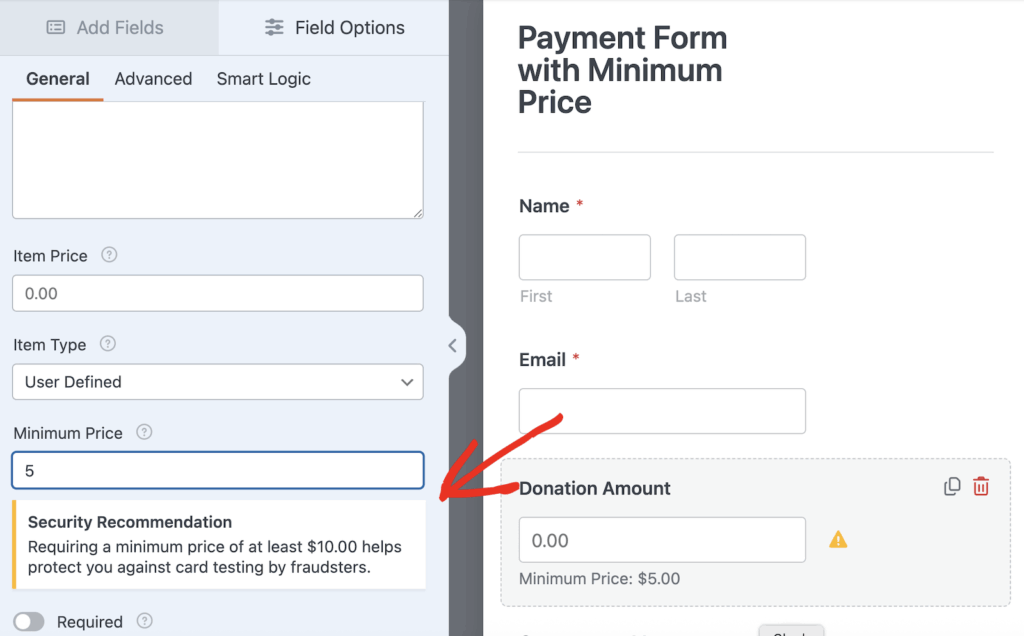

Uma das formas mais eficazes de evitar fraudes nos testes de cartões é definir um preço mínimo nos campos de pagamento. Esta simples configuração pode impedir milhares de tentativas fraudulentas antes que elas aconteçam.

Porque é que as definições de preço mínimo funcionam

A abordagem é elegantemente simples, mas altamente eficaz. Quando define um montante mínimo de transação nos seus campos de pagamento (como $5, $10 ou $20), qualquer transação abaixo desse limite não será processada.

Uma vez que os autores de fraudes preferem microtransacções entre $0,50 e $2,00 (têm menos probabilidades de desencadear alertas de fraude), a definição de um preço mínimo torna o seu formulário pouco atrativo para o teste de cartões. Entretanto, os clientes legítimos não são afectados porque os seus produtos ou serviços reais já custam mais do que o preço mínimo.

Definição de preços mínimos

Se estiver a utilizar o WPForms, veja como configurar os preços mínimos nos seus campos de pagamento:

- Abra o seu formulário no criador de formulários

- Navegar para o formulário com campos de pagamento

- Selecione o campo Pagamento de item único

- Clique em Opções de campo

- Procurar a definição "Preço mínimo

- Introduza o seu montante mínimo

A chave é definir um valor suficientemente elevado para dissuadir os autores de fraudes, mas suficientemente baixo para não afetar a sua oferta legítima de preço mais baixo. Para formulários de donativos em que os visitantes podem introduzir montantes personalizados, mesmo um mínimo de 5 dólares oferece uma proteção significativa sem desencorajar os doadores genuínos.

A estratégia completa de proteção de correio eletrónico

A prevenção da fraude nos testes de cartões requer várias camadas de proteção. Aqui está a sua estratégia de defesa completa:

Camada 1: Impedir o ataque (Form Security Features)

Defina preços mínimos em todos os campos de pagamento como primeira linha de defesa. Só esta definição pode impedir milhares de tentativas fraudulentas. Isto é especialmente importante para formulários de donativos em que os visitantes podem introduzir qualquer montante.

Adicione CAPTCHA ou uma alternativa aos seus formulários para impedir que os bots automatizados cheguem aos seus campos de pagamento. A maioria dos plugins de formulários suporta o Google reCAPTCHA v2 e v3.

Para formulários de elevado valor, active a verificação de correio eletrónico para exigir que os utilizadores verifiquem o seu endereço de correio eletrónico antes de o submeterem. Também pode utilizar a lógica condicional para mostrar os campos de pagamento apenas depois de os utilizadores preencherem os campos de informações obrigatórias, dificultando os ataques automatizados.

Se estiver a utilizar o Stripe para pagamentos, active o Stripe Radar, o seu sistema de deteção de fraudes integrado que utiliza a aprendizagem automática em milhões de transacções para identificar padrões fraudulentos.

Camada 2: Infraestrutura de correio eletrónico adequada (WP Mail SMTP)

Aqui está o ponto crítico que a maioria dos proprietários de sites WordPress não percebe: Nunca confie na função wp_mail() padrão do WordPress para e-mails transacionais.

Porquê? Porque o wp_mail() utiliza o servidor de correio do seu web host, que não possui autenticação adequada (SPF, DKIM, DMARC), utiliza endereços IP partilhados com má reputação, não possui capacidades de limitação ou enfileiramento, não consegue lidar com picos de volume repentinos e não fornece registo ou monitorização.

Quando ocorre um ataque de teste de cartões, o wp_mail() tentará enviar todas as notificações imediatamente, sem qualquer proteção.

O WP Mail SMTP encaminha os seus e-mails do WordPress através de um fornecedor de serviços SMTP profissional, proporcionando-lhe várias vantagens:

Autenticação adequada através de registos SPF, DKIM e DMARC que provam que os seus e-mails são legítimos. Os ISPs dão grande importância à autenticação quando calculam a reputação do remetente.

Uma infraestrutura dedicada significa que os seus e-mails são enviados através de servidores de e-mail profissionais com reputação estabelecida, e não através do seu servidor de alojamento partilhado.

A limitação de taxas e o enfileiramento garantem que, quando ocorrem picos de volume, os e-mails são enfileirados e enviados a taxas seguras, em vez de disparar sinais de alerta.

As ligações de cópia de segurança permitem-lhe utilizar um fornecedor de correio eletrónico diferente se o seu serviço de correio eletrónico principal estiver temporariamente em baixo.

O registo de correio eletrónico segue cada correio eletrónico enviado a partir do WordPress. Durante um ataque, é possível ver exatamente o que está a acontecer e quantos e-mails foram enviados.

Melhor capacidade de entrega sob pressão porque os fornecedores profissionais de SMTP foram concebidos para lidar com flutuações de volume e manter a capacidade de entrega durante os ataques.

Corrija seus e-mails do WordPress agora

Camada 3: Estratégia de notificação inteligente

Examine todas as suas notificações de formulários e faça a si próprio estas perguntas-chave:

É necessário enviar um e-mail para cada envio? Para formulários de pagamento, considere a possibilidade de enviar notificações apenas para pagamentos bem sucedidos, saltar notificações para transacções recusadas ou utilizar notificações condicionais para filtrar fraudes óbvias (como não notificar se uma transação for inferior a 1 dólar).

É possível consolidar as notificações? Em vez de um e-mail por transação, pode implementar e-mails de resumo diário de todas as transacções, notificações de limite (notificar apenas após 10 transacções) ou alertas SMS para actividades suspeitas em vez de e-mails.

Está a enviar para as pessoas certas? Reveja as suas definições de "Enviar para" para remover destinatários desnecessários, utilize endereços baseados em funções em vez de e-mails pessoais e considere enviar para um sistema de bilhética em vez de e-mail.

Camada 4: Monitorização e alertas

Configure a monitorização para detetar ataques atempadamente:

Ferramentas do Google Postmaster mostra a reputação do seu domínio numa escala de 4 níveis (má, baixa, média/boa, alta) e alerta-o para queixas de spam, erros de entrega e problemas de autenticação. Isto é particularmente importante para remetentes de grande volume.

O Microsoft SNDS fornece feedback sobre a sua reputação nos domínios do Outlook e do Hotmail, enquanto o Sender Score oferece uma classificação numérica gratuita da reputação de 0 a 100.

Active o registo de e-mails SMTP do WP Mail para monitorizar o volume de saída e configurar alertas para picos invulgares. Utilize a gestão de entradas do seu plug-in de formulário para procurar padrões suspeitos, como várias submissões do mesmo IP, nomes semelhantes ou micro-transacções.

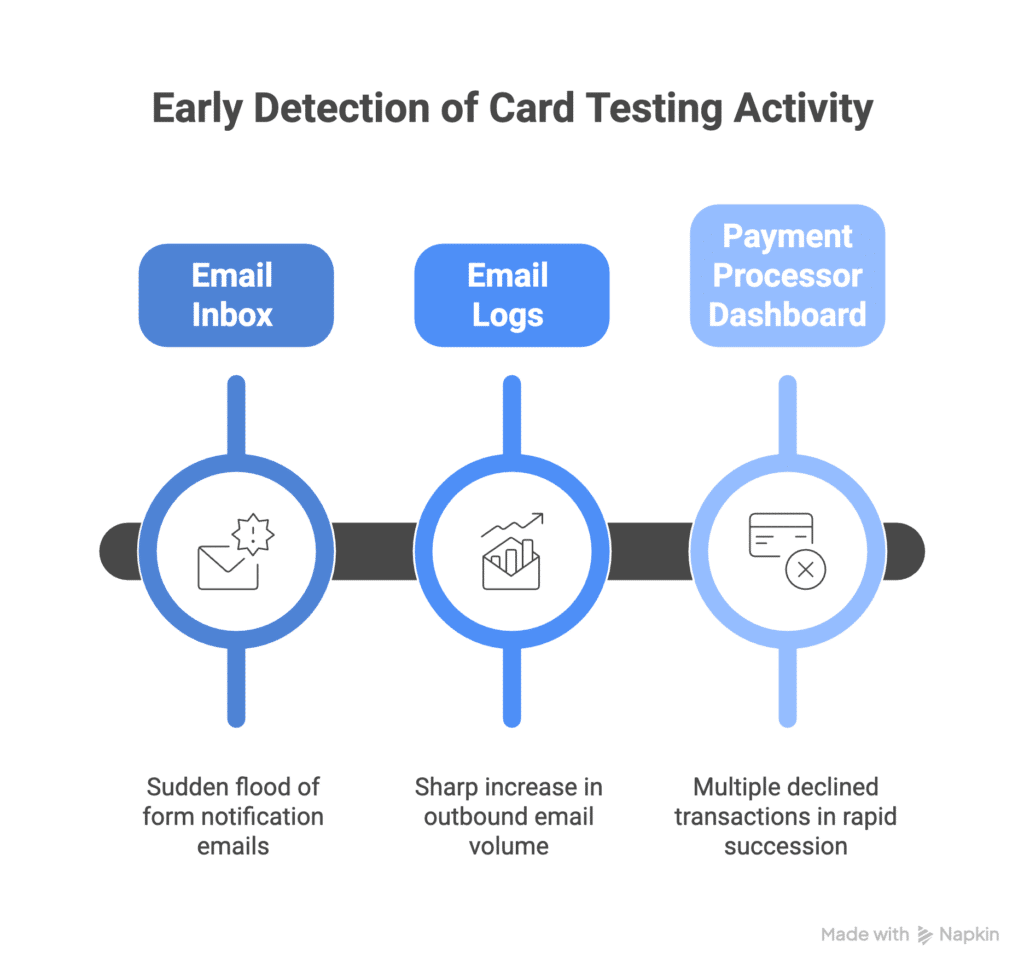

Reconhecer precocemente a atividade de teste de cartões

A deteção precoce da atividade de teste de cartões ajuda-o a responder rapidamente e a minimizar qualquer impacto. Eis os padrões a que deve estar atento:

Na sua caixa de correio eletrónico: Esteja atento a uma súbita inundação de e-mails de notificação de formulários (dezenas por hora em vez de alguns por dia). As notificações mostram normalmente pequenas quantias ($0,50-$5,00) com nomes e endereços de correio eletrónico diferentes, mas com padrões de transação semelhantes. Poderá ver endereços de correio eletrónico internacionais ou endereços que não correspondem aos países de faturação, com todos os envios agrupados em minutos ou horas.

Nos seus registos de correio eletrónico: Procure um aumento acentuado no volume de correio eletrónico enviado (10 vezes ou mais do que a sua taxa normal), com uma elevada percentagem de correio eletrónico proveniente de notificações de formulários de pagamento. As tentativas de entrega falhadas podem estar a aumentar juntamente com uma taxa de rejeição crescente.

No painel de controlo do seu processador de pagamentos: Várias transacções recusadas numa sucessão rápida são um sinal de alerta. Esteja atento a números de cartão diferentes mas com o mesmo endereço de envio, alertas de velocidade (muitas transacções por minuto), uma mistura de endereços de faturação internacionais e cartões testados de países assinalados como fraudulentos.

Passos de recuperação da capacidade de entrega do correio eletrónico

Se a capacidade de entrega do seu correio eletrónico foi afetada por um incidente de teste de cartões, eis uma abordagem estruturada para a recuperação:

Acções imediatas (0-24 horas)

Impeça todos os ataques em curso, desactivando temporariamente os formulários de pagamento ou activando imediatamente as definições de preço mínimo nos seus campos de pagamento. Adicione o reCAPTCHA, se ainda não estiver ativado, e bloqueie os endereços IP que apresentem atividade fraudulenta.

Avalie os danos revendo os registos de e-mail SMTP do WP Mail para contar quantos e-mails foram enviados. Verifique as pontuações de reputação do remetente através do Google Postmaster, Microsoft SNDS e Sender Score. Teste a capacidade de entrega de e-mails para os principais provedores (Gmail, Outlook, Yahoo) e verifique o status da lista negra usando ferramentas como o MX Toolbox.

Implemente o controlo de danos, contactando imediatamente o seu fornecedor de SMTP para explicar o ataque de teste de cartões. Pergunte sobre o estado da reputação do IP e as opções de correção e peça orientações sobre o calendário de recuperação.

Recuperação a curto prazo (semanas 1-4)

Faça uma pausa nos envios problemáticos e implemente um reaquecimento gradual, começando com volumes mais baixos e aumentando lentamente, dando prioridade aos utilizadores envolvidos.

Semana 1: Envie apenas para os assinantes que abriram e-mails nos últimos 7 a 10 dias. Reduza o volume em 70-80% do normal, concentre-se nos seus e-mails transaccionais de maior valor e monitorize diariamente as métricas de capacidade de entrega.

Semanas 2-3: Expandir para os subscritores envolvidos nos últimos 30 dias. Aumente o volume em 25% por semana, continue a monitorizar as taxas de rejeição e as queixas de spam e observe as melhorias nas pontuações de reputação do remetente.

Semana 4: Adicionar gradualmente os subscritores menos empenhados, aproximar-se de 50-70% do volume normal e procurar estabilizar as métricas de capacidade de entrega.

Prevenção a longo prazo (em curso)

Implementar todos os níveis de proteção, mantendo permanentemente activadas as definições de preço mínimo em todos os formulários de pagamento e mantendo o reCAPTCHA em todos os formulários de pagamento. Utilizar uma infraestrutura SMTP profissional para todos os e-mails do WordPress e efetuar auditorias de segurança regulares às definições dos formulários.

Estabeleça rotinas de monitorização, incluindo verificações semanais das pontuações de reputação do remetente, auditorias mensais da capacidade de entrega de correio eletrónico, revisões trimestrais da segurança de todos os formulários e alertas automáticos para picos de volume.

Mantenha-se atualizado mantendo o seu plug-in de formulário atualizado (os patches de segurança abordam frequentemente a prevenção de fraudes), mantendo o seu plug-in SMTP atualizado, revendo anualmente os registos de autenticação de correio eletrónico e mantendo-se informado sobre novas tácticas de fraude.

Os seus formulários de pagamento e a infraestrutura de correio eletrónico funcionam em conjunto como parte do sistema de comunicação geral do seu sítio. Quando protege um, está frequentemente a proteger o outro.

A definição de preços mínimos nos campos de pagamento constitui uma primeira linha de defesa eficaz contra a fraude de teste de cartões, ajudando a evitar tentativas fraudulentas antes que estas possam gerar e-mails de notificação excessivos.

A utilização de uma solução SMTP profissional como o WP Mail SMTP garante que os seus e-mails legítimos são entregues de forma fiável através de uma infraestrutura adequada com autenticação, limitação de taxas e capacidades de monitorização.

Com a configuração e as ferramentas corretas, pode aceitar pagamentos com confiança, mantendo uma excelente capacidade de entrega de correio eletrónico.

Corrija seus e-mails do WordPress agora

A seguir, saiba mais sobre como melhorar a segurança de e-mail do WordPress

Está a pensar se o WP Mail SMTP é realmente seguro? Ou quer apenas tomar mais medidas para melhorar a segurança do seu correio eletrónico como um todo? O nosso guia para a segurança de e-mail do WordPress irá ajudá-lo.

Pronto para corrigir os seus e-mails? Comece hoje mesmo com o melhor plugin SMTP para WordPress. Se não tiver tempo para corrigir os seus e-mails, pode obter assistência completa de Configuração de Luva Branca como uma compra extra, e há uma garantia de reembolso de 14 dias para todos os planos pagos.

Se este artigo o ajudou, siga-nos no Facebook e no Twitter para obter mais dicas e tutoriais sobre o WordPress.