Resumo da IA

Se você aceita pagamentos por meio de formulários do WordPress, há uma conexão importante entre a segurança do pagamento e a capacidade de entrega de e-mail que você deve conhecer.

A fraude de teste de cartão é uma prática comum realizada por criminosos cibernéticos, que usam bots automatizados para validar cartões de crédito roubados em seus formulários de pagamento. Esses ataques de teste de cartão não são apenas ruins para a segurança, mas também podem afetar a reputação do remetente do e-mail de maneiras que afetam suas comunicações comerciais legítimas.

Veja por quê: Cada envio de formulário de pagamento normalmente aciona uma notificação por e-mail. Durante um ataque de teste de cartão, centenas ou milhares de tentativas fraudulentas podem gerar um aumento repentino no volume de e-mails enviados. Esse padrão pode sinalizar para os provedores de e-mail que algo incomum está acontecendo com seu domínio, afetando potencialmente a forma como seus e-mails são entregues.

Mas não há necessidade de entrar em pânico! Com as medidas preventivas corretas em vigor, você pode proteger seus formulários de pagamento e sua infraestrutura de e-mail.

Corrija seus e-mails do WordPress agora

Vamos explorar como funciona a fraude de teste de cartão e as medidas práticas que você pode tomar para proteger seu site WordPress.

- O que é fraude de teste de cartão?

- Picos de volume vs. reclamações de spam: Entendendo a diferença

- Linha do tempo: Como os ataques de teste de cartão afetam a entrega de e-mails

- Como evitar fraudes em testes de cartões

- A estratégia completa de proteção de e-mail

- Reconhecimento precoce da atividade de teste de cartão

- Etapas de recuperação da capacidade de entrega de e-mail

- A seguir, saiba mais sobre como melhorar a segurança de e-mail do WordPress

O que é fraude de teste de cartão?

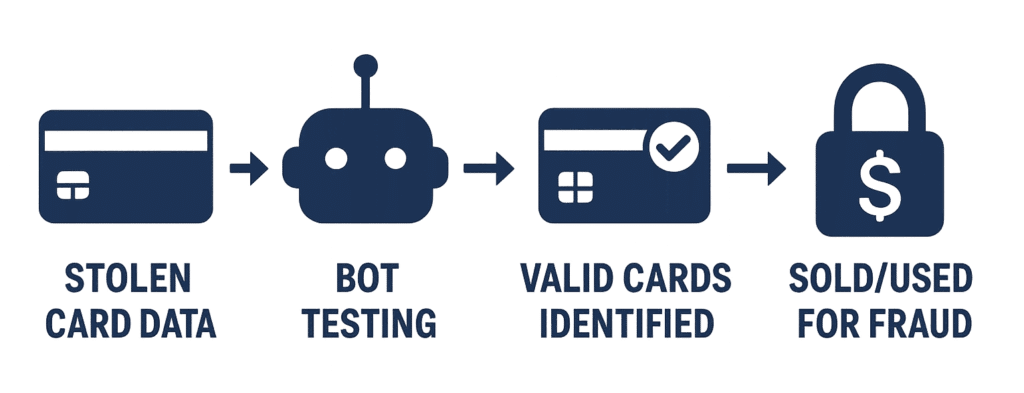

A fraude de teste de cartão (também chamada de "carding" ou "card checking") ocorre quando os criminosos validam números de cartões de crédito roubados fazendo pequenas compras de teste em seu site.

Os fraudadores compram listas de dados de cartões de crédito roubados na dark web, às vezes milhares de números de cartões de uma só vez. Mas eles não sabem quais cartões ainda estão ativos, quais foram cancelados e quais acionam alertas de fraude. Por isso, eles os testam.

Eles usam bots automatizados para enviar rapidamente pequenas transações, normalmente entre US$ 0,50 e US$ 5,00, por meio de formulários de pagamento que aceitam pagamentos variáveis (formulários de doação são um alvo comum).

Esses valores são pequenos o suficiente para evitar sistemas de detecção de fraude, abaixo do limite que alertaria os portadores de cartão, e de processamento rápido, permitindo centenas de testes por hora.

Quando um cartão processa uma transação com sucesso, o fraudador sabe que ele é válido. Esses números de cartões verificados são então vendidos por um preço alto na dark web ou usados para grandes compras antes que o titular do cartão perceba.

Por que os sites WordPress são os principais alvos?

- Participação no mercado: O WordPress é responsável por 62% de todos os sites com um sistema de gerenciamento de conteúdo, o que o torna a plataforma mais comum na Web

- Níveis de segurança variados: As pequenas empresas geralmente não têm os sofisticados sistemas de detecção de fraude usados pelas plataformas de comércio eletrônico das grandes empresas

- Fácil acessibilidade: Os formulários de pagamento são acessíveis ao público e fáceis de localizar por meio de digitalização automatizada

Fraude de entrega de e-mail e teste de cartão

É aqui que as coisas ficam ainda mais complicadas para os proprietários de sites: Um único ataque de teste de cartão pode gerar de 500 a 5.000 tentativas de transação por hora, e cada uma delas aciona uma notificação por e-mail do seu site.

Quando fraudadores testam 1.000 cartões de crédito roubados em seu formulário de pagamento em 2 horas, seu site WordPress envia 1.000 e-mails de notificação de seu domínio nessas mesmas 2 horas.

Como os provedores de e-mail avaliam os padrões de envio

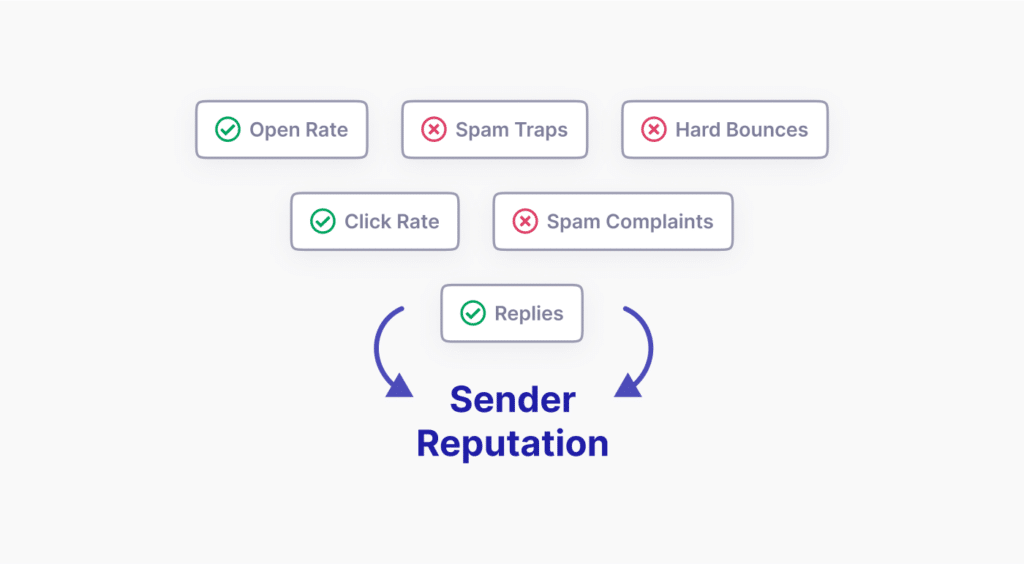

Provedores de e-mail como Gmail, Outlook e Yahoo usam sistemas automatizados para avaliar o comportamento do remetente. Esses sistemas analisam padrões, incluindo mudanças repentinas no volume de e-mails de um domínio, consistência dos padrões de envio ao longo do tempo, taxas de engajamento e de rejeição e protocolos de autenticação.

Quando o volume de e-mail de um site aumenta repentinamente de 10 a 20 vezes (o que pode acontecer durante ataques de teste de cartão), esses sistemas podem sinalizar o padrão como incomum. O desafio é que os sistemas automatizados não conseguem distinguir facilmente entre aumentos legítimos de volume e atividades potencialmente problemáticas.

Entendendo a reputação do remetente

Os provedores de serviços de Internet (ISPs) usam a consistência do volume como um dos vários sinais de confiança ao avaliar os remetentes de e-mail. Em geral, eles preferem padrões de envio previsíveis.

Quando o volume de e-mails de um domínio aumenta de forma drástica e inesperada, os ISPs podem aplicar um exame minucioso adicional. Isso ocorre porque padrões semelhantes são, às vezes, associados a contas de e-mail comprometidas, operações de spam em massa ou problemas de segurança com a infraestrutura de envio. Embora essa medida de proteção ajude os ISPs a filtrarem ameaças genuínas, ela também pode afetar remetentes legítimos que experimentam picos de volume inesperados.

Um ataque de teste de cartão pode potencialmente acionar a limitação de taxa, afetar o posicionamento na caixa de entrada e afetar as métricas de reputação do remetente. A boa notícia é que esses problemas podem ser evitados com medidas de segurança adequadas.

Impacto potencial no desempenho do e-mail

Quando a reputação do remetente é afetada por padrões de envio incomuns, várias coisas podem acontecer. A entrega de e-mails pode ser atrasada, pois as mensagens são colocadas na fila para revisão adicional. Algumas mensagens podem ser filtradas para pastas de spam, e as taxas de colocação na caixa de entrada podem diminuir. E-mails transacionais, como confirmações de pedidos e redefinições de senhas, podem apresentar problemas de entrega.

Normalmente, leva de 8 a 12 semanas para reconstruir totalmente a reputação do remetente depois de ter sido afetada negativamente, e é por isso que a prevenção é tão importante.

A melhor abordagem é implementar medidas de segurança que impeçam a ocorrência de ataques de teste de cartão, protegendo tanto sua segurança de pagamento quanto sua infraestrutura de e-mail.

Picos de volume vs. reclamações de spam: Entendendo a diferença

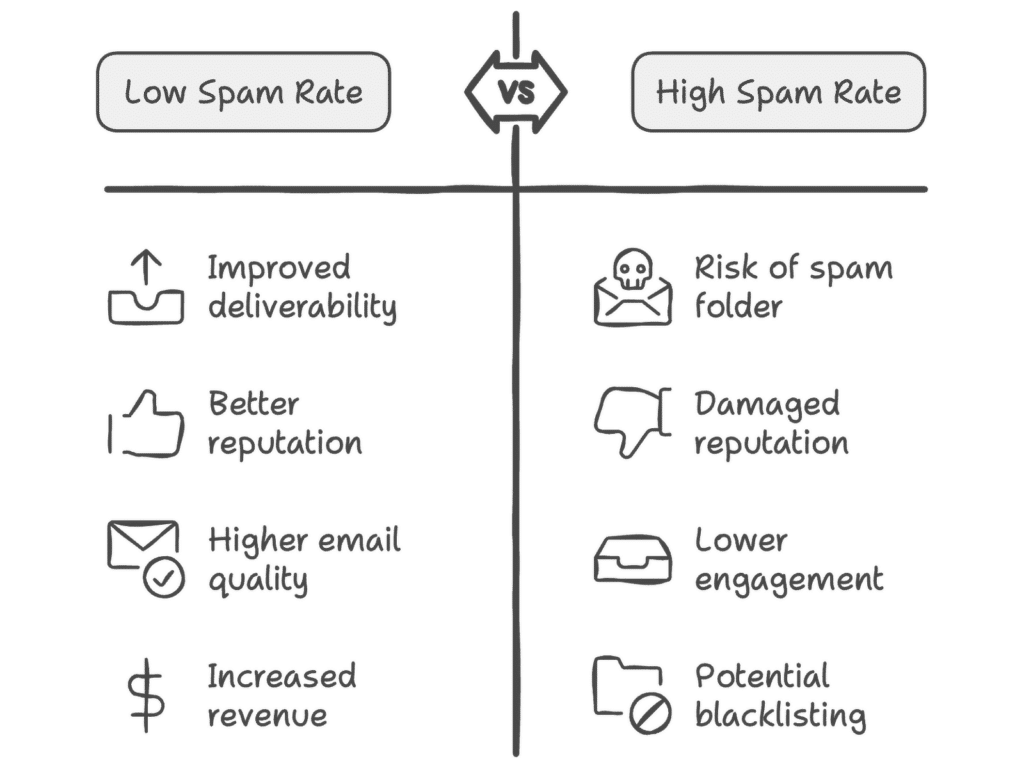

A maioria dos proprietários de sites está familiarizada com a forma como as reclamações de spam afetam a capacidade de entrega de e-mails. O Gmail e o Yahoo exigem taxas de spam abaixo de 0,3%, e a prática recomendada é ter como meta 0,1% ou menos. As reclamações de spam geralmente se acumulam gradualmente, o que lhe dá tempo para identificar e resolver os problemas.

Os picos de volume decorrentes de ataques de teste de cartão representam um desafio diferente, pois ocorrem repentinamente e afetam métricas diferentes.

Vários fatores de impacto: Em vez de afetar apenas as taxas de reclamação, os picos de volume podem influenciar a consistência do padrão de envio, as taxas de rejeição (se os fraudadores usarem endereços de e-mail inválidos), as métricas de engajamento (os e-mails de envio fraudulento normalmente não têm aberturas ou cliques) e as taxas gerais de volume para engajamento.

Início rápido: Embora as reclamações de spam aumentem com o tempo, os problemas de volume podem surgir em poucas horas durante um ataque ativo. Os ISPs usam sistemas automatizados para sinalizar padrões de envio incomuns, o que significa que a intervenção acontece rapidamente, muitas vezes antes que você perceba que há um problema.

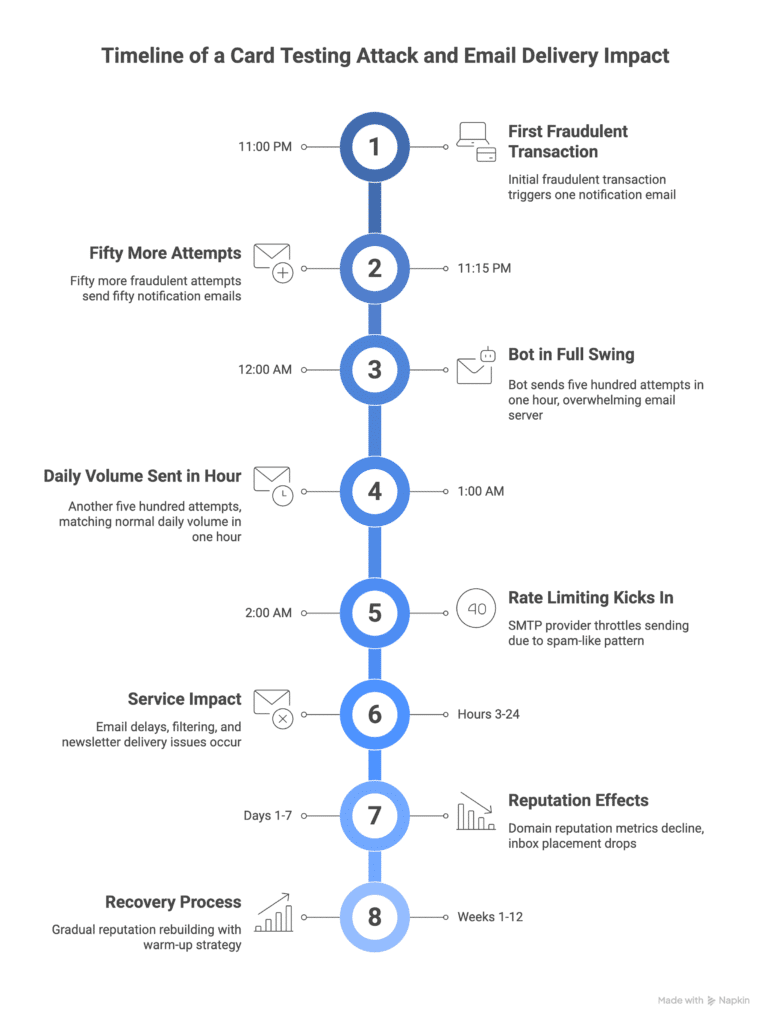

Linha do tempo: Como os ataques de teste de cartão afetam a entrega de e-mails

Compreender a linha do tempo de um ataque de teste de cartão pode ajudá-lo a reconhecer os sinais antecipadamente e a tomar medidas preventivas. Vamos dar uma olhada em uma linha do tempo típica para ter uma ideia melhor da rapidez com que um ataque como esse pode afetar a capacidade de entrega do seu e-mail:

Estágio 1: O ataque (Horas 0-3)

11:00 PM: A primeira transação fraudulenta é realizada. Um e-mail de notificação é enviado.

23H15MIN: Mais cinquenta tentativas. Cinquenta e-mails de notificação.

12:00 AM: O bot está a todo vapor. Quinhentas tentativas na última hora. Seu servidor de e-mail está processando quinhentos e-mails enviados.

1:00 DA MANHÃ: Outros quinhentos. Seu volume diário normal é enviado em uma única hora.

2:00 AM: A limitação de taxa entra em ação. Seu provedor de SMTP começa a limitar porque seu padrão de envio agora é indistinguível do spam.

Estágio 2: Impacto no serviço (horas 3-24)

Se o ataque continuar sem solução, o serviço de e-mail poderá ser afetado. Os e-mails de redefinição de senha podem atrasar e as confirmações de pedidos podem sofrer atrasos na entrega devido ao backup da fila. Algumas notificações podem ser filtradas ou atrasadas à medida que os ISPs analisam padrões de envio incomuns, e as taxas de entrega de boletins informativos podem diminuir temporariamente.

Estágio 3: Efeitos de reputação (dias 1 a 7)

Mesmo depois de interromper o ataque, o desempenho do e-mail pode continuar a ser afetado:

As métricas de reputação de seu domínio podem mostrar alterações à medida que os ISPs processam o padrão de envio incomum. As ferramentas de monitoramento de e-mail, como o Google Postmaster Tools, podem mostrar reduções na pontuação da reputação. As taxas de colocação na caixa de entrada podem ser menores do que o normal durante esse período.

É por isso que a prevenção é muito mais eficaz do que a remediação.

Estágio 4: Processo de recuperação (semanas 1 a 12)

Se a reputação do remetente tiver sido afetada, sua reconstrução requer uma abordagem metódica. Você deve reconstruir gradualmente sua reputação de envio por meio de um processo semelhante ao "aquecimento" de um novo endereço IP. Isso envolve um aumento gradual no volume de e-mails durante 15 a 60 dias, começando com seus assinantes mais engajados.

Como evitar fraudes em testes de cartões

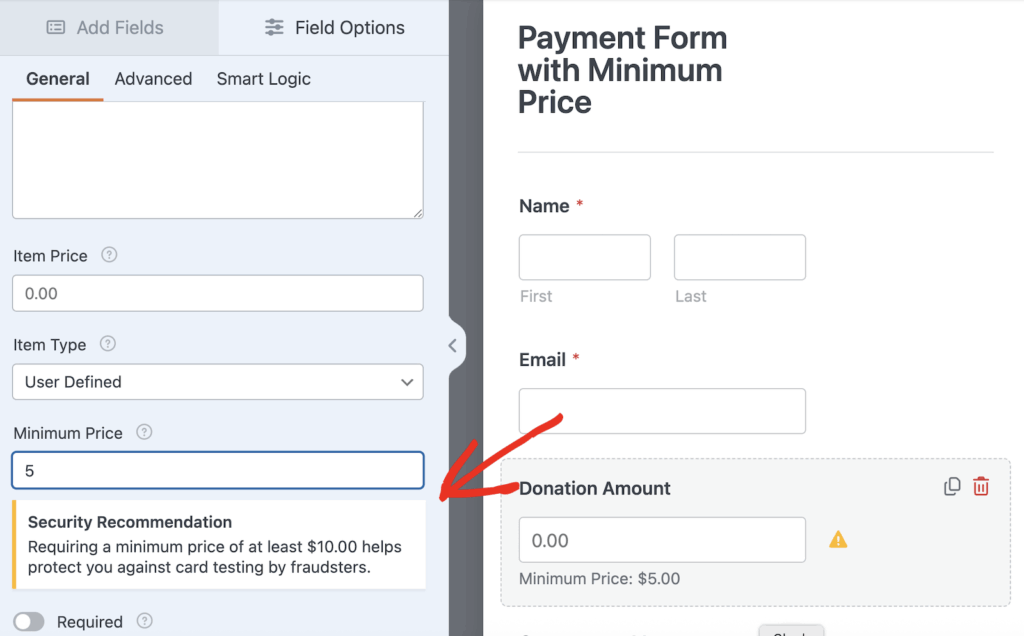

Uma das maneiras mais eficazes de evitar fraudes de teste de cartão é definir um preço mínimo em seus campos de pagamento. Essa configuração simples pode impedir milhares de tentativas fraudulentas antes que elas aconteçam.

Por que as configurações de preço mínimo funcionam

A abordagem é elegantemente simples, mas altamente eficaz. Quando você define um valor mínimo de transação em seus campos de pagamento (como US$ 5, US$ 10 ou US$ 20), qualquer transação abaixo desse limite não será processada.

Como os fraudadores preferem microtransações entre US$ 0,50 e US$ 2,00 (elas têm menos probabilidade de acionar alertas de fraude), a definição de um preço mínimo torna seu formulário pouco atraente para testes de cartões. Enquanto isso, os clientes legítimos não são afetados porque seus produtos ou serviços reais já custam mais do que o mínimo.

Definição de preços mínimos

Se você estiver usando o WPForms, veja como configurar preços mínimos nos campos de pagamento:

- Abra seu formulário no construtor de formulários

- Navegue até o formulário com os campos de pagamento

- Selecione seu campo Pagamento de item único

- Clique em Field Options (Opções de campo)

- Localize a configuração "Minimum Price" (Preço mínimo)

- Digite seu valor mínimo

O segredo é definir um valor alto o suficiente para impedir os fraudadores, mas baixo o suficiente para não afetar sua oferta legítima de menor preço. Para formulários de doação em que os visitantes podem inserir valores personalizados, até mesmo um mínimo de US$ 5 oferece proteção significativa sem desestimular os doadores genuínos.

A estratégia completa de proteção de e-mail

A prevenção de fraudes em testes de cartões requer várias camadas de proteção. Aqui está sua estratégia de defesa completa:

Camada 1: Impedir o ataque (recursos de segurança do formulário)

Defina preços mínimos em todos os campos de pagamento como sua primeira linha de defesa. Somente essa configuração pode impedir milhares de tentativas fraudulentas. Isso é especialmente importante para formulários de doação em que os visitantes podem inserir qualquer valor.

Adicione CAPTCHA ou uma alternativa aos seus formulários para impedir que os bots automatizados cheguem até os campos de pagamento. A maioria dos plug-ins de formulário é compatível com o Google reCAPTCHA v2 e v3.

Para formulários de alto valor, ative a verificação de e-mail para exigir que os usuários verifiquem seus endereços de e-mail antes de enviá-los. Você também pode usar a lógica condicional para mostrar os campos de pagamento somente depois que os usuários preencherem os campos de informações necessárias, dificultando os ataques automatizados.

Se estiver usando o Stripe para pagamentos, ative o Stripe Radar, seu sistema integrado de detecção de fraudes que usa o aprendizado de máquina em milhões de transações para identificar padrões fraudulentos.

Camada 2: infraestrutura de e-mail adequada (WP Mail SMTP)

Aqui está o ponto crítico que a maioria dos proprietários de sites WordPress não percebe: Nunca confie na função wp_mail() padrão do WordPress para e-mails transacionais.

Por quê? Porque o wp_mail() usa o servidor de e-mail do seu host da Web, que não tem autenticação adequada (SPF, DKIM, DMARC), usa endereços IP compartilhados com má reputação, não tem recursos de limitação ou enfileiramento, não consegue lidar com picos repentinos de volume e não oferece registro ou monitoramento.

Quando ocorrer um ataque de teste de cartão, o wp_mail() tentará enviar todas as notificações imediatamente, sem nenhuma proteção.

O WP Mail SMTP encaminha seus e-mails do WordPress por meio de um provedor de serviços SMTP profissional, o que lhe proporciona várias vantagens:

Autenticação adequada por meio de registros SPF, DKIM e DMARC que comprovam que seus e-mails são legítimos. Os ISPs dão grande importância à autenticação ao calcular a reputação do remetente.

Infraestrutura dedicada significa que seus e-mails são enviados por servidores de e-mail profissionais com reputação estabelecida, e não pelo seu servidor de hospedagem compartilhada.

A limitação de taxa e o enfileiramento garantem que, quando ocorrerem picos de volume, os e-mails sejam enfileirados e enviados em taxas seguras, em vez de disparar sinais de alerta.

As conexões de backup permitem que você use um provedor de e-mail diferente se o seu serviço de e-mail principal ficar temporariamente fora do ar.

O registro de e-mail rastreia todos os e-mails enviados pelo WordPress. Durante um ataque, você pode ver exatamente o que está acontecendo e quantos e-mails foram enviados.

Melhor capacidade de entrega sob pressão, pois os provedores de SMTP profissionais são desenvolvidos para lidar com flutuações de volume e manter a capacidade de entrega durante ataques.

Corrija seus e-mails do WordPress agora

Camada 3: Estratégia de notificação inteligente

Examine todas as suas notificações de formulário e faça a si mesmo estas perguntas importantes:

Você precisa enviar um e-mail para cada envio? Para formulários de pagamento, considere enviar notificações somente para pagamentos bem-sucedidos, ignorando notificações para transações recusadas ou usando notificações condicionais para filtrar fraudes óbvias (como não notificar se uma transação for inferior a US$ 1).

Você pode consolidar as notificações? Em vez de um e-mail por transação, você pode implementar e-mails de resumo diário de todas as transações, notificações de limite (notificar somente após 10 transações) ou alertas por SMS para atividades suspeitas em vez de e-mails.

Você está enviando para as pessoas certas? Revise suas configurações de "Enviar para" para remover destinatários desnecessários, use endereços baseados em funções em vez de e-mails pessoais e considere enviar para um sistema de emissão de tíquetes em vez de e-mail.

Camada 4: monitoramento e alertas

Configure o monitoramento para detectar ataques com antecedência:

Ferramentas do Google Postmaster mostra a reputação do seu domínio em uma escala de quatro níveis (ruim, baixa, média/boa, alta) e alerta sobre reclamações de spam, erros de entrega e problemas de autenticação. Isso é particularmente importante para remetentes de alto volume.

O Microsoft SNDS fornece feedback sobre sua reputação com os domínios do Outlook e do Hotmail, enquanto o Sender Score oferece uma classificação de reputação numérica gratuita de 0 a 100.

Ative o registro de e-mail SMTP do WP Mail para monitorar o volume de saída e configurar alertas para picos incomuns. Use o gerenciamento de entradas do plug-in de formulário para observar padrões suspeitos, como vários envios do mesmo IP, nomes semelhantes ou microtransações.

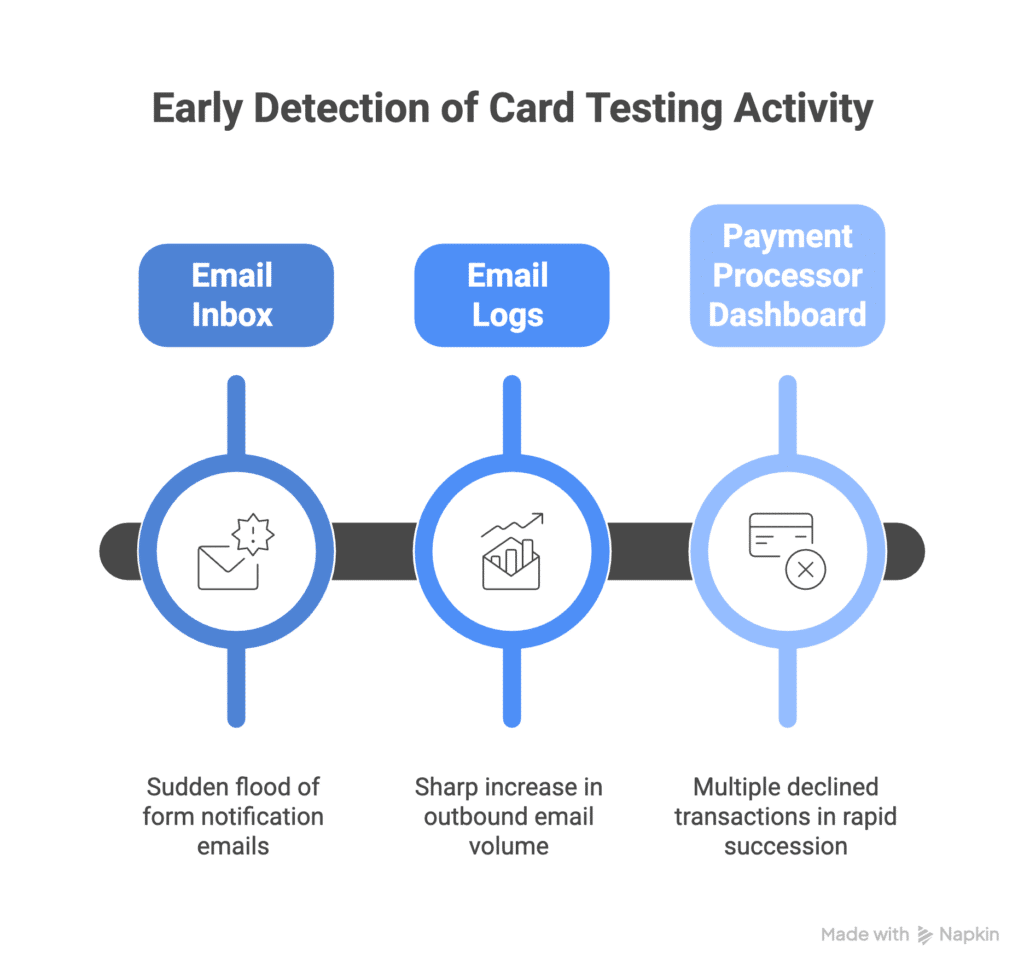

Reconhecimento precoce da atividade de teste de cartão

A detecção precoce da atividade de teste de cartão ajuda você a reagir rapidamente e minimizar qualquer impacto. Aqui estão os padrões a serem observados:

Em sua caixa de entrada de e-mail: Fique atento a uma súbita inundação de e-mails de notificação de formulários (dezenas por hora em vez de alguns por dia). As notificações normalmente mostram pequenas quantias (US$ 0,50 a US$ 5,00) com nomes e endereços de e-mail diferentes, mas com padrões de transação semelhantes. Você pode ver endereços de e-mail internacionais ou endereços que não correspondem aos países de cobrança, com todos os envios agrupados em minutos ou horas.

Em seus registros de e-mail: Procure um aumento acentuado no volume de e-mails enviados (10 vezes ou mais do que a taxa normal), com uma alta porcentagem de e-mails provenientes de notificações de formulários de pagamento. As tentativas de entrega com falha podem estar aumentando, juntamente com uma taxa de rejeição crescente.

No painel de controle do processador de pagamentos: Várias transações recusadas em uma sucessão rápida são um sinal de alerta. Observe se há números de cartões diferentes, mas o mesmo endereço de entrega, alertas de velocidade (muitas transações por minuto), uma mistura de endereços de cobrança internacionais e cartões sendo testados de países sinalizados como fraudulentos.

Etapas de recuperação da capacidade de entrega de e-mail

Se a capacidade de entrega de seu e-mail tiver sido afetada por um incidente de teste de cartão, aqui está uma abordagem estruturada para a recuperação:

Ações imediatas (0-24 horas)

Interrompa todos os ataques em andamento desativando temporariamente os formulários de pagamento ou ativando imediatamente as configurações de preço mínimo em seus campos de pagamento. Adicione o reCAPTCHA, se ainda não estiver ativado, e bloqueie os endereços IP que apresentem atividade fraudulenta.

Avalie os danos analisando os registros de e-mail SMTP do WP Mail para contar quantos e-mails foram enviados. Verifique as pontuações de reputação do remetente por meio do Google Postmaster, Microsoft SNDS e Sender Score. Teste a capacidade de entrega de e-mail para os principais provedores (Gmail, Outlook, Yahoo) e verifique o status da lista negra usando ferramentas como o MX Toolbox.

Implemente o controle de danos entrando em contato com o provedor de SMTP imediatamente para explicar o ataque de teste de cartão. Pergunte sobre o status da reputação do IP e as opções de correção, e solicite orientação sobre o cronograma de recuperação.

Recuperação em curto prazo (semanas 1 a 4)

Pause os envios problemáticos e implemente um reaquecimento gradual, começando com volumes menores e aumentando lentamente, priorizando os usuários engajados.

Semana 1: Envie somente para assinantes que abriram e-mails nos últimos 7 a 10 dias. Reduza o volume em 70-80% em relação ao normal, concentre-se em seus e-mails transacionais de maior valor e monitore diariamente as métricas de capacidade de entrega.

Semanas 2-3: Expanda para os assinantes engajados nos últimos 30 dias. Aumente o volume em 25% por semana, continue monitorando as taxas de rejeição e as reclamações de spam e observe as melhorias nas pontuações de reputação do remetente.

Semana 4: Adicione gradualmente os assinantes menos engajados, aproxime-se de 50-70% do volume normal e procure estabilizar as métricas de capacidade de entrega.

Prevenção de longo prazo (contínua)

Implemente todas as camadas de proteção, mantendo as configurações de preço mínimo ativadas permanentemente em todos os formulários de pagamento e mantendo o reCAPTCHA em todos os formulários de pagamento. Use uma infraestrutura SMTP profissional para todos os e-mails do WordPress e realize auditorias de segurança regulares das configurações de formulários.

Estabeleça rotinas de monitoramento, incluindo verificações semanais das pontuações de reputação do remetente, auditorias mensais de capacidade de entrega de e-mail, revisões trimestrais de segurança de todos os formulários e alertas automatizados para picos de volume.

Mantenha-se atualizado mantendo o plug-in de formulário atualizado (os patches de segurança geralmente abordam a prevenção de fraudes), mantendo o plug-in SMTP atualizado, revisando os registros de autenticação de e-mail anualmente e mantendo-se informado sobre novas táticas de fraude.

Seus formulários de pagamento e a infraestrutura de e-mail trabalham juntos como parte do sistema de comunicação geral do seu site. Quando você protege um, geralmente está protegendo o outro.

A definição de preços mínimos nos campos de pagamento fornece uma primeira linha de defesa eficaz contra fraudes de teste de cartão, ajudando a evitar tentativas fraudulentas antes que elas possam gerar e-mails de notificação excessivos.

O uso de uma solução SMTP profissional, como o WP Mail SMTP, garante que seus e-mails legítimos sejam entregues de forma confiável por meio de uma infraestrutura adequada com recursos de autenticação, limitação de taxa e monitoramento.

Com a configuração e as ferramentas corretas, você pode aceitar pagamentos com confiança e, ao mesmo tempo, manter uma excelente capacidade de entrega de e-mails.

Corrija seus e-mails do WordPress agora

A seguir, saiba mais sobre como melhorar a segurança de e-mail do WordPress

Está se perguntando se o WP Mail SMTP é realmente seguro? Ou quer apenas tomar outras medidas para melhorar a segurança de seu e-mail como um todo? Nosso guia de segurança de e-mail do WordPress o ajudará.

Pronto para corrigir seus e-mails? Comece hoje mesmo a usar o melhor plugin SMTP para WordPress. Se você não tiver tempo para corrigir seus e-mails, poderá obter assistência completa da White Glove Setup como uma compra extra, e há uma garantia de reembolso de 14 dias para todos os planos pagos.

Se este artigo o ajudou, siga-nos no Facebook e no Twitter para obter mais dicas e tutoriais sobre o WordPress.