Résumé de l'IA

Si vous acceptez des paiements par le biais de formulaires WordPress, il existe un lien important entre la sécurité des paiements et la délivrabilité des courriels que vous devez connaître.

La fraude par test de carte est une pratique courante des cybercriminels, qui utilisent des robots automatisés pour valider des cartes de crédit volées sur vos formulaires de paiement. Ces attaques par test de carte ne sont pas seulement néfastes pour la sécurité, mais elles peuvent également avoir un impact sur la réputation de l'expéditeur de votre courrier électronique, ce qui nuit à vos communications commerciales légitimes.

Voici pourquoi : Chaque soumission de formulaire de paiement déclenche généralement une notification par courrier électronique. Lors d'une attaque par test de carte, des centaines ou des milliers de tentatives frauduleuses peuvent générer un pic soudain dans votre volume d'e-mails sortants. Cette tendance peut signaler aux fournisseurs de messagerie que quelque chose d'inhabituel se produit avec votre domaine, ce qui peut affecter la manière dont vos courriels sont délivrés.

Mais il n'y a pas lieu de paniquer ! En mettant en place les bonnes mesures préventives, vous pouvez protéger à la fois vos formulaires de paiement et votre infrastructure de messagerie.

Corrigez vos emails WordPress dès maintenant

Voyons comment fonctionne la fraude par test de carte et les mesures pratiques que vous pouvez prendre pour protéger votre site WordPress.

- Qu'est-ce que la fraude aux tests de cartes ?

- Pics de volume et plaintes pour spam : Comprendre la différence

- Chronologie : Comment les attaques de test de cartes affectent l'acheminement du courrier électronique

- Comment prévenir la fraude par test de carte

- La stratégie complète de protection des courriels

- Reconnaître rapidement l'activité de test des cartes

- Étapes de rétablissement de la délivrabilité des courriels

- Ensuite, découvrez comment améliorer la sécurité de la messagerie électronique de WordPress

Qu'est-ce que la fraude aux tests de cartes ?

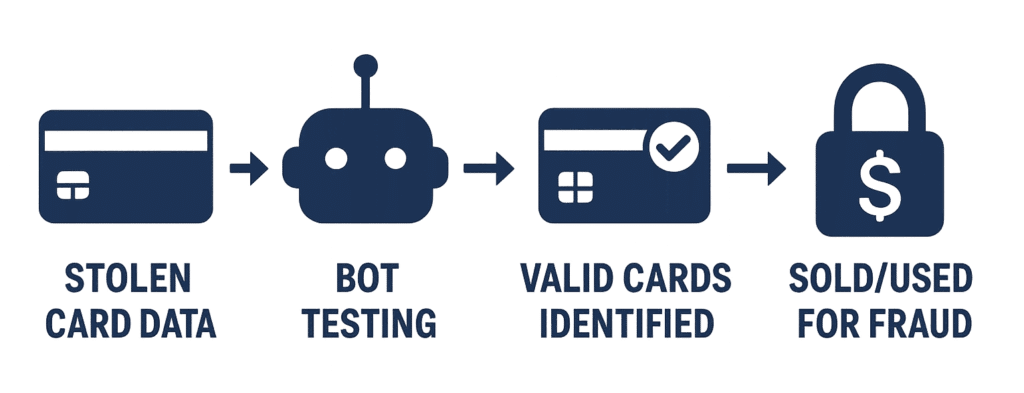

La fraude par test de carte (également appelée "carding" ou "card checking") consiste pour des criminels à valider des numéros de carte de crédit volés en effectuant de petits achats tests sur votre site web.

Les fraudeurs achètent des listes de données de cartes de crédit volées sur le dark web, parfois des milliers de numéros de cartes à la fois. Mais ils ne savent pas quelles cartes sont encore actives, lesquelles ont été annulées et lesquelles déclencheront des alertes à la fraude. Ils les testent donc.

Ils utilisent des robots automatisés pour soumettre rapidement de petites transactions, généralement comprises entre 0,50 et 5,00 dollars, par le biais de formulaires de paiement acceptant des paiements variables (les formulaires de dons sont une cible courante).

Ces montants sont suffisamment faibles pour éviter les systèmes de détection des fraudes, en dessous du seuil qui alerterait les titulaires de cartes, et rapides à traiter, permettant des centaines de tests par heure.

Dès qu'une carte réussit à effectuer une transaction, le fraudeur sait qu'elle est valide. Ces numéros de carte vérifiés sont ensuite vendus à prix d'or sur le dark web ou utilisés pour des achats importants avant que le titulaire de la carte ne s'en aperçoive.

Pourquoi les sites WordPress sont-ils des cibles privilégiées ?

- Part de marché: WordPress équipe 62 % des sites web dotés d'un système de gestion de contenu, ce qui en fait la plateforme la plus répandue sur le web.

- Différents niveaux de sécurité: Les petites entreprises ne disposent souvent pas des systèmes sophistiqués de détection des fraudes utilisés par les plateformes de commerce électronique des grandes entreprises.

- Facilité d'accès: Les formulaires de paiement sont accessibles au public et faciles à localiser grâce à la numérisation automatique.

Fraude à la délivrabilité des courriels et aux tests de cartes

C'est là que les choses deviennent encore plus délicates pour les propriétaires de sites : Une seule attaque de test de carte peut générer de 500 à 5 000 tentatives de transaction par heure, et chacune d'entre elles déclenche une notification par courrier électronique de votre site.

Lorsque des fraudeurs testent 1 000 cartes de crédit volées sur votre formulaire de paiement en 2 heures, votre site WordPress envoie 1 000 courriels de notification depuis votre domaine au cours de ces mêmes 2 heures.

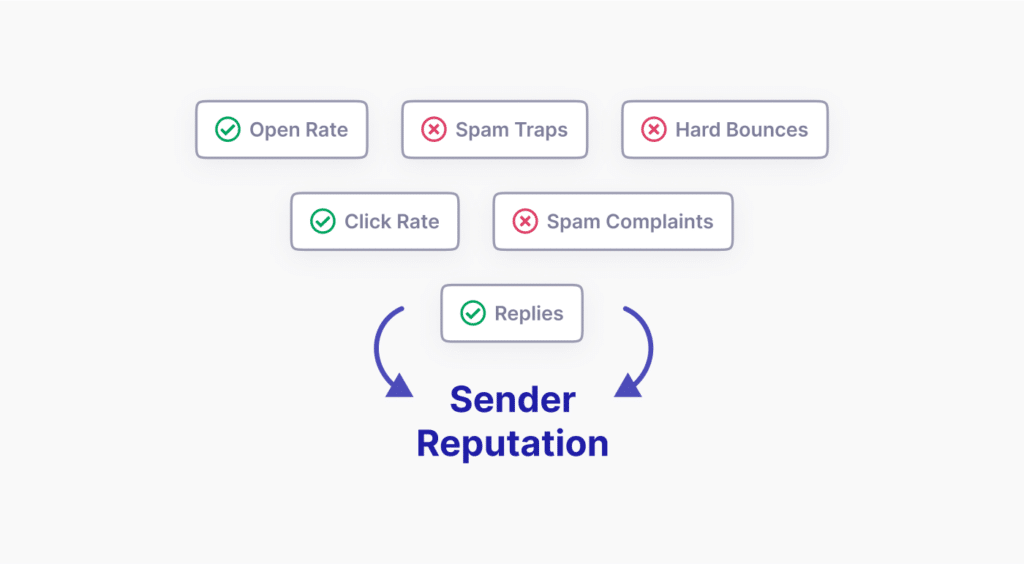

Comment les fournisseurs de services de courrier électronique évaluent-ils les modèles d'envoi ?

Les fournisseurs de services de messagerie électronique tels que Gmail, Outlook et Yahoo utilisent des systèmes automatisés pour évaluer le comportement des expéditeurs. Ces systèmes analysent des modèles tels que les changements soudains dans le volume d'e-mails provenant d'un domaine, la cohérence des modèles d'envoi au fil du temps, les taux d'engagement et les taux de rebond, ainsi que les protocoles d'authentification.

Lorsque le volume de courrier électronique d'un site augmente soudainement de 10 à 20 fois (ce qui peut se produire lors d'attaques de test de cartes), ces systèmes peuvent signaler ce schéma comme étant inhabituel. Le problème est que les systèmes automatisés ne peuvent pas facilement faire la distinction entre une augmentation légitime du volume et une activité potentiellement problématique.

Comprendre la réputation de l'expéditeur

Les fournisseurs d'accès à Internet (FAI) utilisent la régularité du volume comme l'un des nombreux signaux de confiance lorsqu'ils évaluent les expéditeurs de courrier électronique. Ils préfèrent généralement les modèles d'envoi prévisibles.

Lorsque le volume de courrier électronique provenant d'un domaine augmente de façon spectaculaire et inattendue, les fournisseurs de services Internet peuvent procéder à un examen plus approfondi. En effet, des schémas similaires sont parfois associés à des comptes de messagerie compromis, à des opérations de spam en masse ou à des problèmes de sécurité au niveau de l'infrastructure d'envoi. Si cette mesure de protection aide les fournisseurs d'accès à filtrer les menaces réelles, elle peut également affecter les expéditeurs légitimes qui connaissent des pics de volume inattendus.

Une attaque par test de carte peut potentiellement déclencher une limitation de taux, avoir un impact sur le placement dans la boîte de réception et affecter les mesures de la réputation de l'expéditeur. La bonne nouvelle, c'est que ces problèmes peuvent être évités grâce à des mesures de sécurité appropriées.

Impact potentiel sur les performances du courrier électronique

Lorsque la réputation de l'expéditeur est affectée par des habitudes d'envoi inhabituelles, plusieurs choses peuvent se produire. La livraison des courriels peut être retardée car les messages sont mis en file d'attente pour un examen plus approfondi. Certains messages peuvent être filtrés vers des dossiers de spam et les taux de placement dans la boîte de réception peuvent diminuer. Les courriels transactionnels tels que les confirmations de commande et les réinitialisations de mot de passe peuvent rencontrer des problèmes de livraison.

Il faut généralement 8 à 12 semaines pour rétablir complètement la réputation d'un expéditeur après qu'elle ait été affectée, d'où l'importance de la prévention.

La meilleure approche consiste à mettre en œuvre des mesures de sécurité qui empêchent les attaques par test de carte de se produire, en protégeant à la fois la sécurité de vos paiements et votre infrastructure de courrier électronique.

Pics de volume et plaintes pour spam : Comprendre la différence

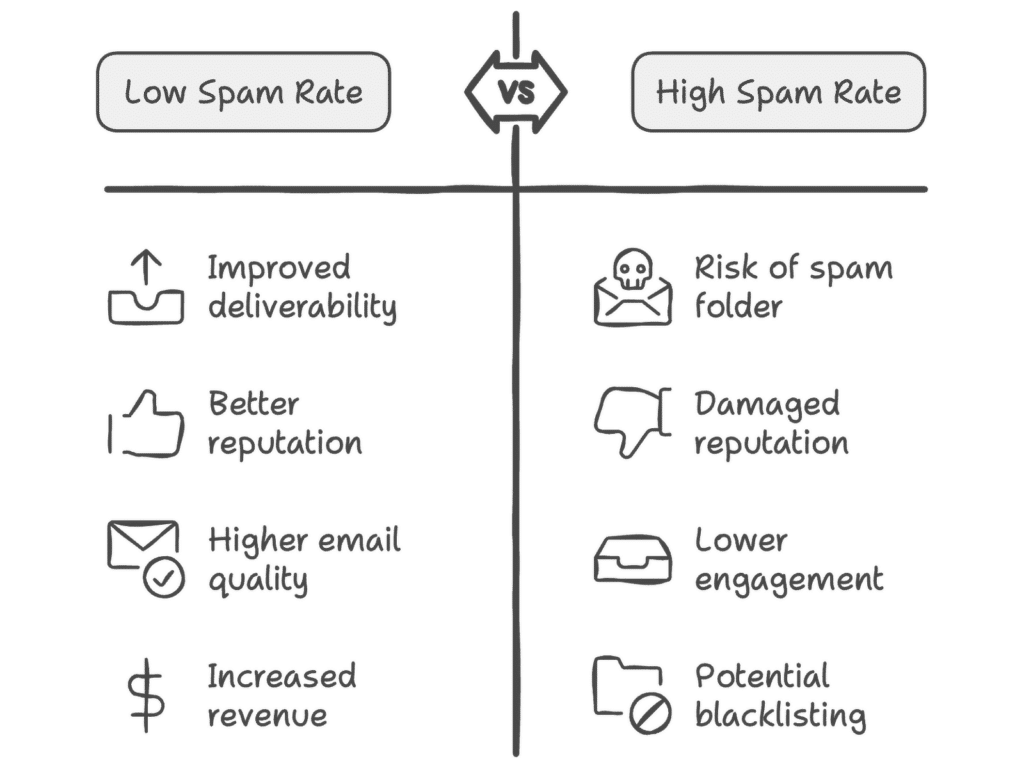

La plupart des propriétaires de sites connaissent l'impact des plaintes pour spam sur la délivrabilité des courriels. Gmail et Yahoo exigent des taux de spam inférieurs à 0,3 %, et la meilleure pratique consiste à viser un taux de 0,1 % ou moins. Les plaintes pour spam s'accumulent généralement progressivement, ce qui vous donne le temps d'identifier et de résoudre les problèmes.

Les pics de volume dus à des attaques de type "card testing" posent un problème différent car ils se produisent soudainement et affectent des paramètres différents.

Facteurs d'impact multiples: Les pics de volume n'affectent pas seulement les taux de plainte, mais aussi la cohérence des modèles d'envoi, les taux de rebond (si les fraudeurs utilisent des adresses électroniques non valides), les mesures d'engagement (les courriels de soumission frauduleux ne sont généralement pas ouverts ou cliqués), et les ratios globaux volume/engagement.

Apparition rapide: Alors que les plaintes pour spam s'accumulent au fil du temps, les problèmes de volume peuvent apparaître en quelques heures lors d'une attaque active. Les FAI utilisent des systèmes automatisés pour signaler les schémas d'envoi inhabituels, ce qui signifie que l'intervention est rapide, souvent avant que vous ne vous rendiez compte du problème.

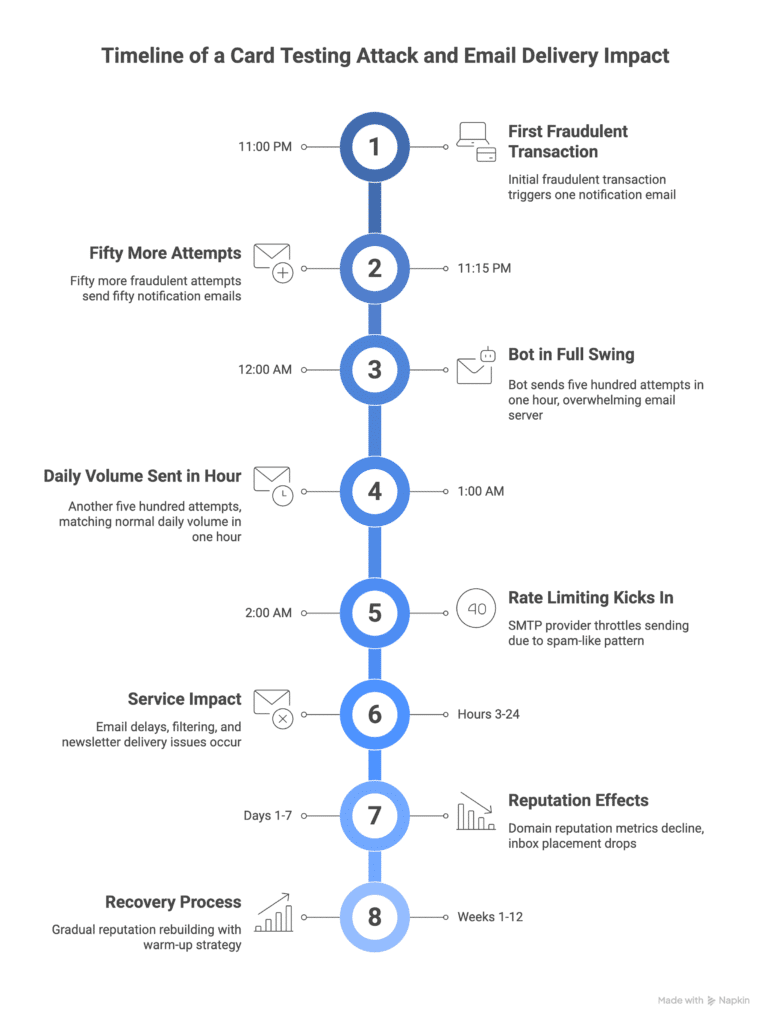

Chronologie : Comment les attaques de test de cartes affectent l'acheminement du courrier électronique

Comprendre la chronologie d'une attaque de type "card testing" peut vous aider à reconnaître rapidement les signes et à prendre des mesures préventives. Jetons un coup d'œil à une chronologie typique pour avoir une meilleure idée de la rapidité avec laquelle une attaque de ce type peut affecter la délivrabilité de votre courrier électronique :

Étape 1 : L'attaque (heures 0 à 3)

11:00 HEURES: La première transaction frauduleuse est effectuée. Un courriel de notification est envoyé.

11:15 PM: Cinquante tentatives supplémentaires. Cinquante courriels de notification.

12H00: Le bot bat son plein. Cinq cents tentatives au cours de la dernière heure. Votre serveur de messagerie traite cinq cents courriels sortants.

1:00 AM: Cinq cents de plus. Votre volume quotidien normal est envoyé en une heure.

2:00 AM: La limitation du débit entre en action. Votre fournisseur SMTP commence à limiter le nombre d'envois parce que votre modèle d'envoi ne peut plus être distingué du spam.

Étape 2 : Impact sur les services (heures 3 à 24)

Si l'attaque n'est pas résolue, le service de courrier électronique peut être affecté. Les courriels de réinitialisation de mot de passe peuvent être retardés et les confirmations de commande peuvent connaître des retards de livraison en raison des files d'attente. Certaines notifications pourraient être filtrées ou retardées car les FAI examinent les schémas d'envoi inhabituels, et les taux de livraison des bulletins d'information pourraient temporairement diminuer.

Étape 3 : Effets de réputation (jours 1 à 7)

Même après avoir mis fin à l'attaque, les performances du courrier électronique peuvent continuer à être affectées :

Les mesures de réputation de votre domaine peuvent montrer des changements au fur et à mesure que les fournisseurs d'accès à Internet traitent le modèle d'envoi inhabituel. Les outils de surveillance des courriers électroniques tels que Google Postmaster Tools peuvent indiquer une baisse du score de réputation. Les taux de placement dans la boîte de réception peuvent être inférieurs à la normale pendant cette période.

C'est pourquoi la prévention est beaucoup plus efficace que la réparation.

Étape 4 : Processus de rétablissement (semaines 1 à 12)

Si la réputation de l'expéditeur a été affectée, il faut adopter une approche méthodique pour la rétablir. Vous devez rétablir progressivement votre réputation d'expéditeur par le biais d'un processus similaire au "réchauffement" d'une nouvelle adresse IP. Il s'agit d'augmenter progressivement le volume d'e-mails sur une période de 15 à 60 jours, en commençant par les abonnés les plus engagés.

Comment prévenir la fraude par test de carte

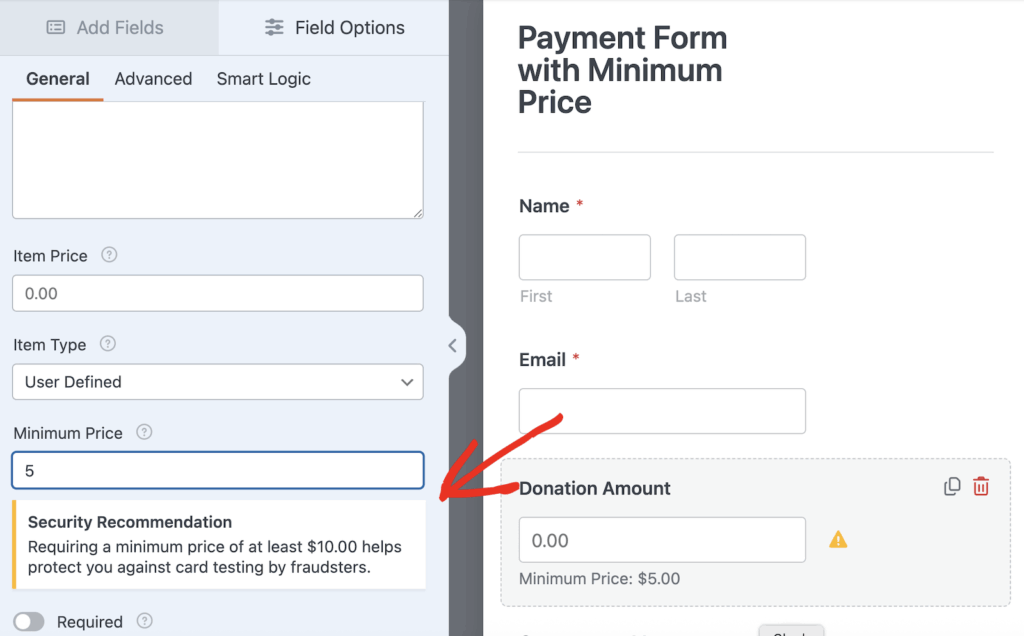

L'un des moyens les plus efficaces de prévenir la fraude par test de carte consiste à fixer un prix minimum dans les champs de paiement. Cette simple configuration peut arrêter des milliers de tentatives frauduleuses avant qu'elles ne se produisent.

Pourquoi les prix minimums fonctionnent-ils ?

L'approche est élégamment simple mais très efficace. Lorsque vous fixez un montant minimum de transaction dans vos champs de paiement (par exemple 5, 10 ou 20 dollars), toute transaction inférieure à ce seuil ne sera pas traitée.

Étant donné que les fraudeurs préfèrent les micro-transactions entre 0,50 et 2,00 dollars (elles sont moins susceptibles de déclencher des alertes à la fraude), la fixation d'un prix minimum rend votre formulaire inintéressant pour les tests de cartes. Par ailleurs, les clients légitimes ne sont pas affectés, car vos produits ou services réels coûtent déjà plus que le prix minimum.

Mise en place de prix minimums

Si vous utilisez WPForms, voici comment configurer des prix minimums pour vos champs de paiement :

- Ouvrez votre formulaire dans le générateur de formulaires

- Naviguer vers le formulaire contenant les champs de paiement

- Sélectionnez votre champ Paiement par article

- Cliquez sur Options de champ

- Rechercher le paramètre "Prix minimum".

- Entrez votre montant minimum

L'essentiel est de fixer un montant suffisamment élevé pour dissuader les fraudeurs, mais suffisamment bas pour ne pas nuire à votre offre légitime la moins chère. Pour les formulaires de don dans lesquels les visiteurs peuvent saisir des montants personnalisés, même un minimum de 5 $ offre une protection significative sans décourager les véritables donateurs.

La stratégie complète de protection des courriels

La prévention de la fraude par test de carte nécessite plusieurs niveaux de protection. Voici votre stratégie de défense complète :

Couche 1 : Prévenir l'attaque (fonctions de sécurité des formulaires)

La première ligne de défense consiste à fixer des prix minimums pour tous les champs de paiement. Ce paramètre peut à lui seul empêcher des milliers de tentatives de fraude. C'est particulièrement important pour les formulaires de don où les visiteurs peuvent saisir n'importe quel montant.

Ajoutez un CAPTCHA ou une alternative à vos formulaires pour empêcher les robots d'atteindre les champs de paiement. La plupart des plugins de formulaires prennent en charge Google reCAPTCHA v2 et v3.

Pour les formulaires de grande valeur, activez la vérification de l' adresse électronique pour demander aux utilisateurs de vérifier leur adresse électronique avant d'envoyer le formulaire. Vous pouvez également utiliser une logique conditionnelle pour n'afficher les champs de paiement qu'une fois que les utilisateurs ont rempli les champs d'information requis, ce qui rend les attaques automatisées plus difficiles.

Si vous utilisez Stripe pour les paiements, activez Stripe Radar, leur système intégré de détection des fraudes qui utilise l'apprentissage automatique sur des millions de transactions pour identifier les schémas frauduleux.

Couche 2 : Infrastructure de courrier électronique appropriée (WP Mail SMTP)

Voici le point critique qui échappe à la plupart des propriétaires de sites WordPress : Ne jamais se fier à la fonction par défaut wp_mail() de WordPress pour les courriels transactionnels.

Pourquoi ? Parce que wp_mail() utilise le serveur de messagerie de votre hébergeur, qui ne dispose pas d'une authentification appropriée (SPF, DKIM, DMARC), utilise des adresses IP partagées de mauvaise réputation, n'a pas de capacités d'étranglement ou de mise en file d'attente, ne peut pas gérer les pics de volume soudains, et ne fournit pas de journalisation ou de surveillance.

Lorsqu'une attaque de type "card testing" se produit, wp_mail() tente d'envoyer immédiatement toutes les notifications, sans aucune mesure de protection.

WP Mail SMTP fait transiter vos emails WordPress par un fournisseur de service SMTP professionnel, ce qui vous donne plusieurs avantages :

Une authentification correcte grâce aux enregistrements SPF, DKIM et DMARC qui prouvent que vos courriels sont légitimes. Les FAI accordent une grande importance à l'authentification lorsqu'ils calculent la réputation de l'expéditeur.

Une infrastructure dédiée signifie que vos courriels sont envoyés via des serveurs de messagerie professionnels dont la réputation est établie, et non via votre serveur d'hébergement partagé.

La limitation du débit et la mise en file d'attente garantissent que lorsque des pics de volume se produisent, les courriels sont mis en file d'attente et envoyés à des taux sûrs au lieu de déclencher des drapeaux rouges.

Les connexions de sauvegarde vous permettent d'utiliser un autre fournisseur de messagerie si votre service de messagerie principal est temporairement indisponible.

L'enregistrement des courriels permet de suivre tous les courriels envoyés à partir de WordPress. Lors d'une attaque, vous pouvez voir exactement ce qui se passe et combien d'emails ont été envoyés.

Une meilleure délivrabilité sous pression, car les fournisseurs SMTP professionnels sont conçus pour gérer les fluctuations de volume et maintenir la délivrabilité en cas d'attaque.

Corrigez vos emails WordPress dès maintenant

Niveau 3 : Stratégie de notification intelligente

Vérifiez toutes vos notifications de formulaires et posez-vous les questions suivantes :

Avez-vous besoin d'envoyer un courriel pour chaque soumission ? Pour les formulaires de paiement, envisagez d'envoyer des notifications uniquement pour les paiements réussis, d'ignorer les notifications pour les transactions refusées ou d'utiliser des notifications conditionnelles pour filtrer les fraudes évidentes (par exemple, ne pas envoyer de notification si une transaction est inférieure à 1 $).

Pouvez-vous consolider les notifications ? Au lieu d'envoyer un courriel par transaction, vous pourriez mettre en place des courriels quotidiens de synthèse de toutes les transactions, des notifications de seuil (ne notifier qu'après 10 transactions) ou des alertes par SMS en cas d'activité suspecte au lieu d'envoyer des courriels.

Envoyez-vous vos messages aux bonnes personnes ? Revoyez vos paramètres d'envoi pour supprimer les destinataires inutiles, utilisez des adresses basées sur les rôles plutôt que des courriels personnels et envisagez d'envoyer vos messages à un système de billetterie plutôt qu'à un courriel.

Couche 4 : Surveillance et alertes

Mettez en place un système de surveillance afin de détecter les attaques à temps :

Google Postmaster Tools indique la réputation de votre domaine sur une échelle à quatre niveaux (mauvaise, faible, moyenne/équitable, élevée) et vous alerte en cas de plaintes pour spam, d'erreurs de livraison et de problèmes d'authentification. Cette fonction est particulièrement importante pour les expéditeurs de gros volumes.

Microsoft SNDS fournit des informations sur votre réputation auprès des domaines Outlook et Hotmail, tandis que Sender Score propose gratuitement une évaluation numérique de la réputation sur une échelle de 0 à 100.

Activez l' enregistrement des emails SMTP de WP Mail pour surveiller le volume sortant et mettre en place des alertes pour les pics inhabituels. Utilisez la gestion des entrées de votre plugin de formulaire pour surveiller les modèles suspects tels que les soumissions multiples à partir de la même IP, les noms similaires ou les micro-transactions.

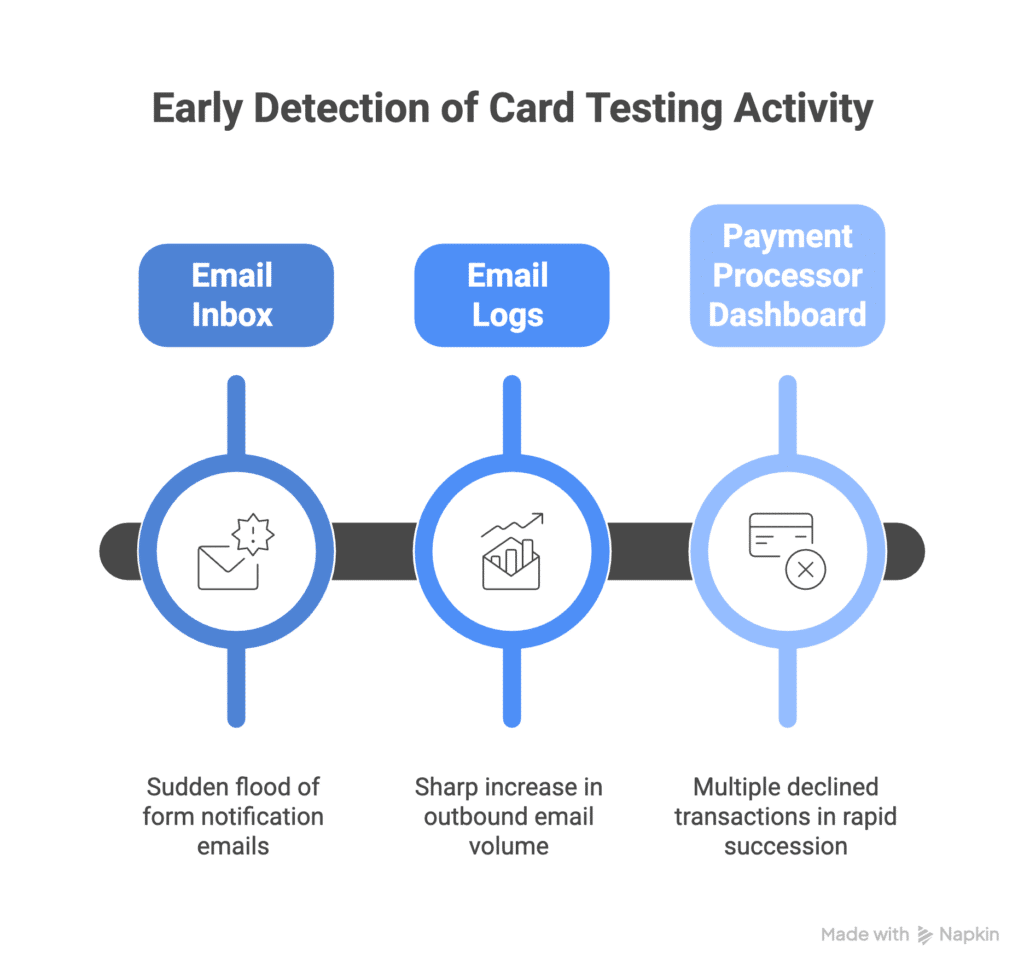

Reconnaître rapidement l'activité de test des cartes

La détection précoce des activités de test de cartes vous permet de réagir rapidement et de minimiser l'impact. Voici les schémas à surveiller :

Dans votre boîte de réception: Soyez attentif à l'afflux soudain d'e-mails de notification de formulaire (des dizaines par heure au lieu de quelques par jour). Les notifications indiquent généralement de petits montants (de 0,50 à 5,00 dollars) avec des noms et des adresses électroniques différents, mais des schémas de transaction similaires. Vous pouvez voir des adresses électroniques internationales ou des adresses qui ne correspondent pas aux pays de facturation, toutes les soumissions étant regroupées en l'espace de quelques minutes ou de quelques heures.

Dans vos journaux de courrier électronique: Recherchez une forte augmentation du volume d'e-mails sortants (10 fois ou plus que votre taux normal), avec un pourcentage élevé d'e-mails provenant de notifications de formulaires de paiement. Les tentatives d'envoi infructueuses peuvent augmenter, de même que le taux de rebond.

Dans le tableau de bord de votre processeur de paiement: Plusieurs transactions refusées en succession rapide sont un signal d'alarme. Surveillez les numéros de carte différents mais la même adresse de livraison, les alertes de vitesse (plusieurs transactions par minute), un mélange d'adresses de facturation internationales et les cartes testées dans des pays signalés comme frauduleux.

Étapes de rétablissement de la délivrabilité des courriels

Si la délivrabilité de votre courrier électronique a été affectée par un incident de test de cartes, voici une approche structurée pour la rétablir :

Actions immédiates (0-24 heures)

Arrêtez toutes les attaques en cours en désactivant temporairement les formulaires de paiement ou en activant immédiatement les paramètres de prix minimum sur vos champs de paiement. Ajoutez reCAPTCHA si ce n'est pas déjà fait, et bloquez les adresses IP montrant une activité frauduleuse.

Évaluer les dommages en examinant les journaux d'emails SMTP de WP Mail pour compter le nombre d'emails envoyés. Vérifier la réputation de l'expéditeur grâce à Google Postmaster, Microsoft SNDS et Sender Score. Testez la délivrabilité des e-mails auprès des principaux fournisseurs (Gmail, Outlook, Yahoo) et vérifiez l'état des listes noires à l'aide d'outils tels que MX Toolbox.

Limitez les dégâts en contactant immédiatement votre fournisseur SMTP pour lui expliquer l'attaque par test de cartes. Renseignez-vous sur l'état de la réputation de la propriété intellectuelle et sur les éventuelles options de remédiation, et demandez des conseils sur le calendrier de rétablissement.

Rétablissement à court terme (semaines 1 à 4)

Interrompre les envois problématiques et mettre en œuvre un réchauffement progressif en commençant par des volumes plus faibles et en les augmentant lentement tout en donnant la priorité aux utilisateurs engagés.

Semaine 1: N'envoyez des courriels qu'aux abonnés qui les ont ouverts au cours des 7 à 10 derniers jours. Réduisez le volume de 70 à 80 % par rapport à la normale, concentrez-vous sur les courriels transactionnels à forte valeur ajoutée et surveillez quotidiennement les indicateurs de délivrabilité.

Semaines 2 et 3: étendre l'envoi aux abonnés qui se sont engagés au cours des 30 derniers jours. Augmentez le volume de 25 % par semaine, continuez à surveiller les taux de rebond et les plaintes pour spam, et surveillez l'amélioration des scores de réputation de l'expéditeur.

Semaine 4: Réintégrer progressivement les abonnés les moins engagés, approcher 50 à 70 % du volume normal et rechercher une stabilisation des mesures de délivrabilité.

Prévention à long terme (en cours)

Mettez en œuvre toutes les couches de protection en gardant les paramètres de prix minimum activés en permanence sur tous les formulaires de paiement et en maintenant le reCAPTCHA sur tous les formulaires de paiement. Utiliser une infrastructure SMTP professionnelle pour tous les courriels WordPress et effectuer des audits de sécurité réguliers des paramètres des formulaires.

Mettre en place des routines de contrôle, notamment des vérifications hebdomadaires des scores de réputation des expéditeurs, des audits mensuels de délivrabilité du courrier électronique, des examens trimestriels de la sécurité de tous les formulaires et des alertes automatisées en cas d'augmentation du volume de courrier.

Restez à jour en actualisant votre plugin de formulaire (les correctifs de sécurité portent souvent sur la prévention de la fraude), en actualisant votre plugin SMTP, en révisant chaque année les enregistrements d'authentification des courriels et en vous tenant au courant des nouvelles tactiques de fraude.

Vos formulaires de paiement et votre infrastructure de courrier électronique font partie intégrante du système de communication global de votre site. Lorsque vous sécurisez l'un, vous protégez souvent l'autre.

La fixation de prix minimums pour les champs de paiement constitue une première ligne de défense efficace contre la fraude par test de carte, en aidant à prévenir les tentatives frauduleuses avant qu'elles ne génèrent des courriels de notification excessifs.

L'utilisation d'une solution SMTP professionnelle comme WP Mail SMTP garantit que vos courriels légitimes sont délivrés de manière fiable grâce à une infrastructure appropriée avec des capacités d'authentification, de limitation de débit et de surveillance.

Avec la bonne configuration et les bons outils en place, vous pouvez accepter des paiements en toute confiance tout en maintenant une excellente délivrabilité des courriels.

Corrigez vos emails WordPress dès maintenant

Ensuite, découvrez comment améliorer la sécurité de la messagerie électronique de WordPress

Vous vous demandez si WP Mail SMTP est vraiment sécurisé ? Ou souhaitez-vous simplement prendre des mesures supplémentaires pour améliorer la sécurité de votre messagerie dans son ensemble ? Notre guide sur la sécurité des emails WordPress vous aidera à y voir plus clair.

Prêt à réparer vos emails ? Commencez dès aujourd'hui avec le meilleur plugin WordPress SMTP. Si vous n'avez pas le temps de réparer vos emails, vous pouvez obtenir une assistance complète de White Glove Setup en tant qu'achat supplémentaire, et il y a une garantie de remboursement de 14 jours pour tous les plans payants.

Si cet article vous a aidé, n'hésitez pas à nous suivre sur Facebook et Twitter pour d'autres conseils et tutoriels WordPress.