Riepilogo AI

Se accettate pagamenti tramite moduli WordPress, c'è un'importante connessione tra la sicurezza dei pagamenti e la deliverability delle e-mail che dovreste conoscere.

La frode del test delle carte è una pratica comune portata avanti dai criminali informatici, che utilizzano bot automatizzati per convalidare le carte di credito rubate nei vostri moduli di pagamento. Questi attacchi di card testing non sono solo dannosi per la sicurezza, ma possono anche avere un impatto sulla reputazione del vostro mittente di e-mail, con conseguenze sulle vostre comunicazioni commerciali legittime.

Ecco perché: Ogni invio di un modulo di pagamento fa scattare una notifica via e-mail. Durante un attacco di verifica delle carte, centinaia o migliaia di tentativi di frode possono generare un picco improvviso nel volume di e-mail in uscita. Questo schema può segnalare ai provider di posta elettronica che sta accadendo qualcosa di insolito con il vostro dominio, influenzando potenzialmente il modo in cui le vostre e-mail vengono recapitate.

Ma non c'è bisogno di farsi prendere dal panico! Con le giuste misure preventive, potete proteggere sia i vostri moduli di pagamento che la vostra infrastruttura e-mail.

Correggete subito le vostre e-mail di WordPress

Analizziamo come funziona la frode del test delle carte e le misure pratiche che potete adottare per proteggere il vostro sito WordPress.

- Che cos'è la frode del test delle carte?

- Picchi di volume e reclami di spam: Capire la differenza

- Timeline: Come gli attacchi ai test delle carte influiscono sulla consegna delle e-mail

- Come prevenire le frodi legate al test delle carte

- La strategia completa per la protezione delle e-mail

- Riconoscere precocemente l'attività di test delle carte

- Fasi di recupero della deliverability delle e-mail

- Per saperne di più su come migliorare la sicurezza delle e-mail di WordPress

Che cos'è la frode del test delle carte?

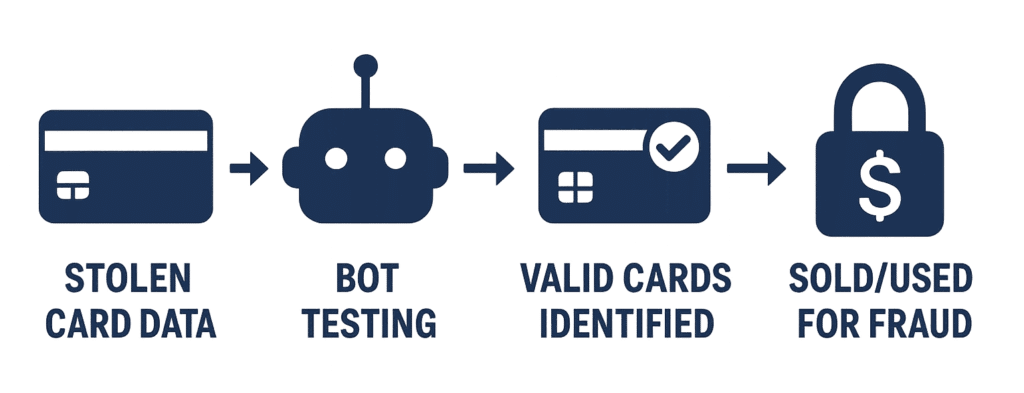

La frode con test della carta (chiamata anche "carding" o "card checking") è quando i criminali convalidano i numeri di carta di credito rubati effettuando piccoli acquisti di prova sul vostro sito web.

I truffatori acquistano dal dark web elenchi di dati di carte di credito rubate, a volte migliaia di numeri di carte contemporaneamente. Ma non sanno quali carte siano ancora attive, quali siano state cancellate e quali facciano scattare l'allarme frode. Quindi le testano.

Utilizzano bot automatizzati per inviare rapidamente piccole transazioni, in genere tra 0,50 e 5 dollari, attraverso moduli di pagamento che accettano pagamenti variabili (i moduli di donazione sono un obiettivo comune).

Questi importi sono abbastanza piccoli da evitare i sistemi di rilevamento delle frodi, al di sotto della soglia che allerterebbe i titolari di carta, e veloci da elaborare, consentendo centinaia di test all'ora.

Una volta che la carta ha eseguito con successo una transazione, il truffatore sa che è valida. Questi numeri di carta verificati vengono poi venduti a caro prezzo sul dark web o utilizzati per grandi acquisti prima che il titolare della carta se ne accorga.

Perché i siti WordPress sono un obiettivo primario?

- Quota di mercato: WordPress alimenta il 62% di tutti i siti web con un sistema di gestione dei contenuti, rendendolo la piattaforma più comune sul web.

- Livelli di sicurezza diversi: Le piccole imprese spesso non dispongono dei sofisticati sistemi di rilevamento delle frodi utilizzati dalle piattaforme di e-commerce delle grandi aziende.

- Facile accessibilità: I moduli di pagamento sono accessibili al pubblico e facili da individuare grazie alla scansione automatica.

Deliverabilità delle e-mail e test delle carte di credito

È qui che le cose si complicano ulteriormente per i proprietari dei siti: Un singolo attacco di verifica delle carte può generare da 500 a 5.000 tentativi di transazione all'ora, e ognuno di essi fa scattare una notifica via e-mail dal vostro sito.

Quando i truffatori testano 1.000 carte di credito rubate sul vostro modulo di pagamento in 2 ore, il vostro sito WordPress invia 1.000 e-mail di notifica dal vostro dominio nelle stesse 2 ore.

Come i provider di posta elettronica valutano i modelli di invio

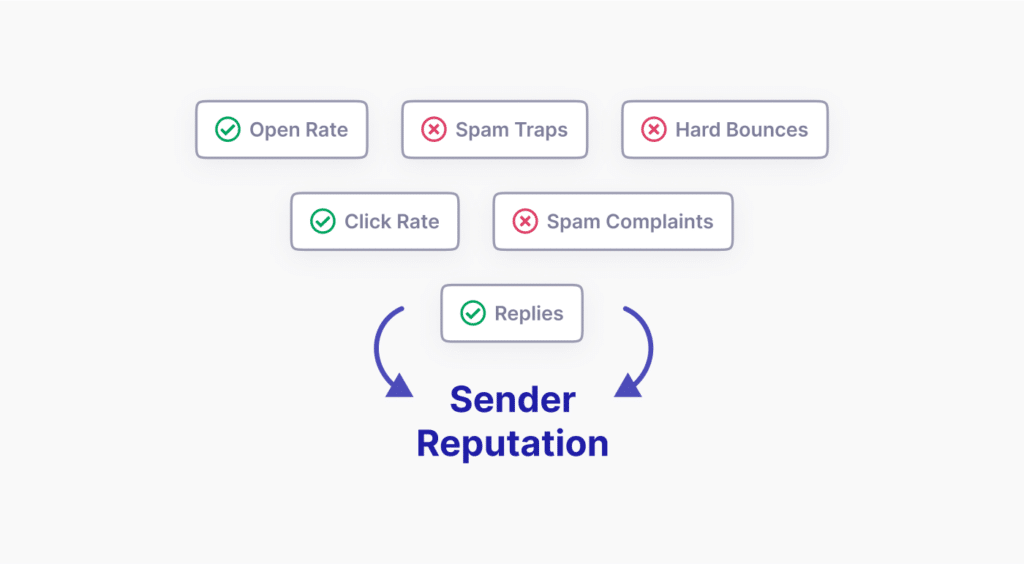

I provider di posta elettronica come Gmail, Outlook e Yahoo utilizzano sistemi automatizzati per valutare il comportamento del mittente. Questi sistemi analizzano gli schemi, compresi i cambiamenti improvvisi nel volume di e-mail provenienti da un dominio, la coerenza degli schemi di invio nel tempo, i tassi di coinvolgimento e di rimbalzo e i protocolli di autenticazione.

Quando il volume delle e-mail di un sito aumenta improvvisamente di 10-20 volte (cosa che può accadere durante gli attacchi di card testing), questi sistemi possono segnalare lo schema come insolito. Il problema è che i sistemi automatici non riescono a distinguere facilmente tra aumenti legittimi del volume e attività potenzialmente problematiche.

Capire la reputazione del mittente

I provider di servizi Internet (ISP) utilizzano la consistenza dei volumi come uno dei vari segnali di fiducia quando valutano i mittenti di e-mail. In genere preferiscono modelli di invio prevedibili.

Quando il volume di posta elettronica proveniente da un dominio aumenta in modo drammatico e inaspettato, gli ISP possono applicare un controllo supplementare. Questo perché schemi simili sono talvolta associati ad account di posta elettronica compromessi, operazioni di spam di massa o problemi di sicurezza con l'infrastruttura di invio. Se da un lato questa misura protettiva aiuta gli ISP a filtrare le minacce reali, dall'altro può colpire anche i mittenti legittimi che subiscono picchi di volume inaspettati.

Un attacco di card testing può potenzialmente innescare la limitazione del tasso, avere un impatto sul posizionamento nella casella di posta e influire sulle metriche di reputazione del mittente. La buona notizia è che questi problemi sono evitabili con misure di sicurezza adeguate.

Impatto potenziale sulle prestazioni delle e-mail

Quando la reputazione del mittente è influenzata da modelli di invio insoliti, possono accadere diverse cose. La consegna delle e-mail può essere ritardata perché i messaggi vengono messi in coda per un'ulteriore revisione. Alcuni messaggi possono essere filtrati nelle cartelle di spam e le percentuali di inserimento nella posta in arrivo possono diminuire. Le e-mail transazionali, come le conferme d'ordine e le reimpostazioni di password, possono presentare problemi di consegna.

In genere ci vogliono dalle 8 alle 12 settimane per ricostruire completamente la reputazione del mittente dopo che è stata colpita negativamente, ecco perché la prevenzione è così importante.

L'approccio migliore consiste nell'implementare misure di sicurezza che impediscano gli attacchi di card testing, proteggendo sia la sicurezza dei pagamenti che l'infrastruttura di posta elettronica.

Picchi di volume e reclami di spam: Capire la differenza

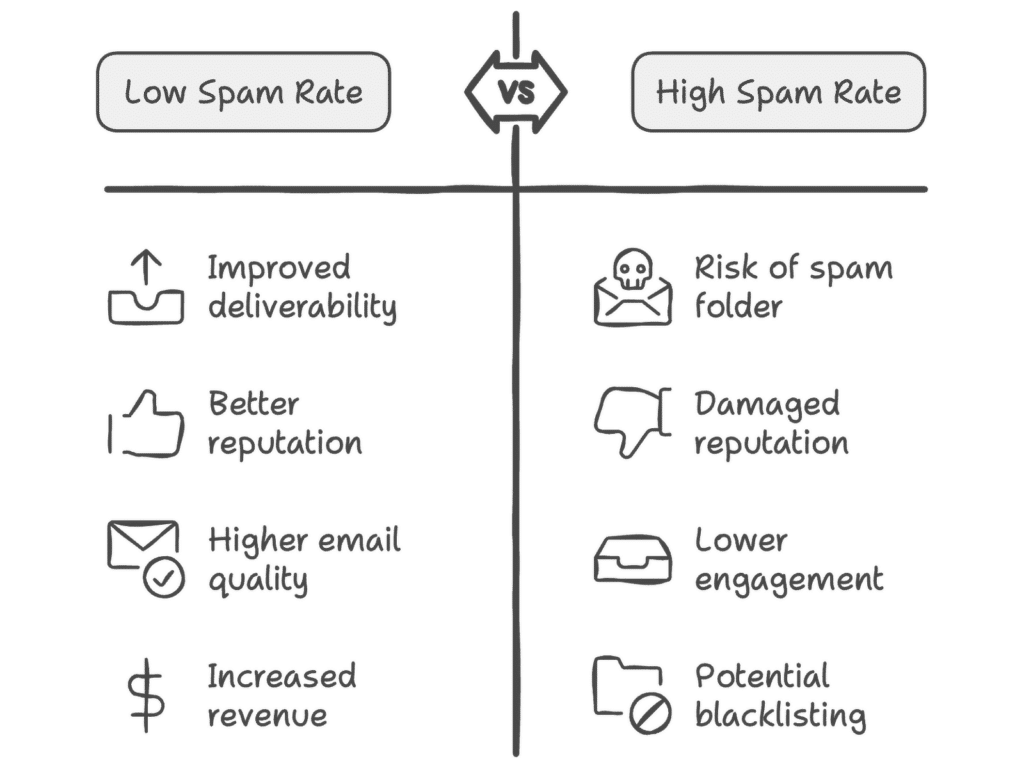

La maggior parte dei proprietari di siti conosce il modo in cui i reclami per spam influiscono sulla deliverability delle e-mail. Gmail e Yahoo richiedono tassi di spam inferiori allo 0,3% e la prassi migliore è quella di puntare allo 0,1% o meno. I reclami per spam si accumulano gradualmente, dandovi il tempo di identificare e risolvere i problemi.

I picchi di volume dovuti agli attacchi di card testing rappresentano una sfida diversa perché si verificano all'improvviso e influenzano metriche diverse.

Molteplici fattori di impatto: Oltre a incidere sui tassi di reclamo, i picchi di volume possono influenzare la coerenza dei modelli di invio, i tassi di rimbalzo (se i truffatori utilizzano indirizzi e-mail non validi), le metriche di coinvolgimento (le e-mail di invio fraudolente di solito non hanno aperture o clic) e i rapporti complessivi tra volume e coinvolgimento.

Insorgenza rapida: Mentre i reclami per spam si accumulano nel tempo, i problemi di volume possono emergere nel giro di poche ore durante un attacco attivo. Gli ISP utilizzano sistemi automatici per segnalare modelli di invio insoliti, il che significa che l'intervento avviene rapidamente, spesso prima che ci si renda conto dell'esistenza di un problema.

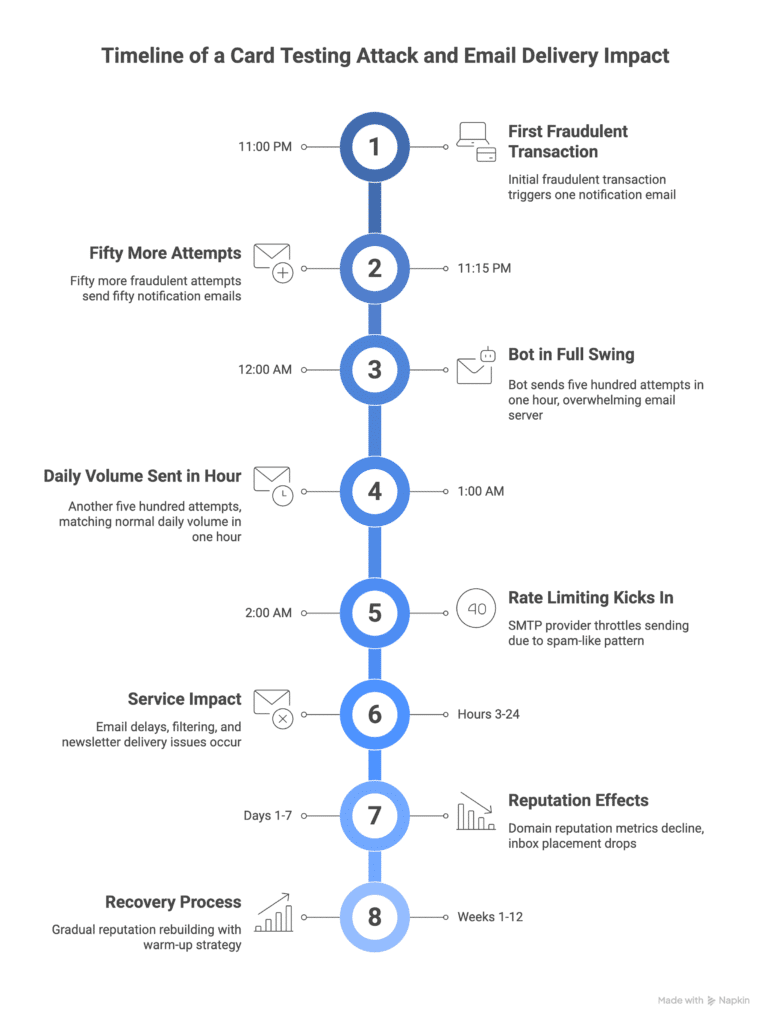

Timeline: Come gli attacchi ai test delle carte influiscono sulla consegna delle e-mail

Comprendere la tempistica di un attacco di card testing può aiutarvi a riconoscere tempestivamente i segnali e a prendere provvedimenti preventivi. Diamo un'occhiata a una tipica tempistica per avere un'idea più precisa della velocità con cui un attacco di questo tipo può influire sulla deliverability delle vostre e-mail:

Fase 1: L'attacco (ore 0-3)

ORE 23:00: Arriva la prima transazione fraudolenta. Viene inviata un'e-mail di notifica.

ORE 23:15: Altri cinquanta tentativi. Cinquanta email di notifica.

12:00: Il bot è in piena attività. Cinquecento tentativi nell'ultima ora. Il vostro server di posta elettronica sta elaborando cinquecento e-mail in uscita.

ORE 1:00: Altre cinquecento. Il vostro normale volume giornaliero viene inviato in una sola ora.

ORE 2:00: Entra in funzione il rate limiting. Il vostro provider SMTP inizia a strozzarvi perché il vostro modello di invio è ormai indistinguibile dallo spam.

Fase 2: Impatto del servizio (ore 3-24)

Se l'attacco continua a non essere risolto, il servizio di posta elettronica potrebbe risentirne. Le e-mail di reimpostazione della password potrebbero subire ritardi e le conferme d'ordine potrebbero subire ritardi nella consegna a causa del backup della coda. Alcune notifiche potrebbero essere filtrate o ritardate in quanto gli ISP esaminano modelli di invio insoliti e i tassi di consegna delle newsletter potrebbero temporaneamente diminuire.

Fase 3: Effetti della reputazione (giorni 1-7)

Anche dopo aver interrotto l'attacco, le prestazioni delle e-mail potrebbero continuare a essere compromesse:

Le metriche di reputazione del vostro dominio potrebbero mostrare dei cambiamenti man mano che gli ISP elaborano l'insolito modello di invio. Gli strumenti di monitoraggio delle e-mail, come Google Postmaster Tools, potrebbero mostrare diminuzioni del punteggio di reputazione. I tassi di posizionamento nella posta in arrivo potrebbero essere più bassi del normale durante questo periodo.

Ecco perché la prevenzione è molto più efficace del risanamento.

Fase 4: processo di recupero (settimane 1-12)

Se la reputazione del mittente è stata compromessa, ricostruirla richiede un approccio metodico. È necessario ricostruire gradualmente la reputazione di invio attraverso un processo simile al "riscaldamento" di un nuovo indirizzo IP. Ciò comporta un aumento graduale del volume di e-mail nell'arco di 15-60 giorni, iniziando dai vostri abbonati più impegnati.

Come prevenire le frodi legate al test delle carte

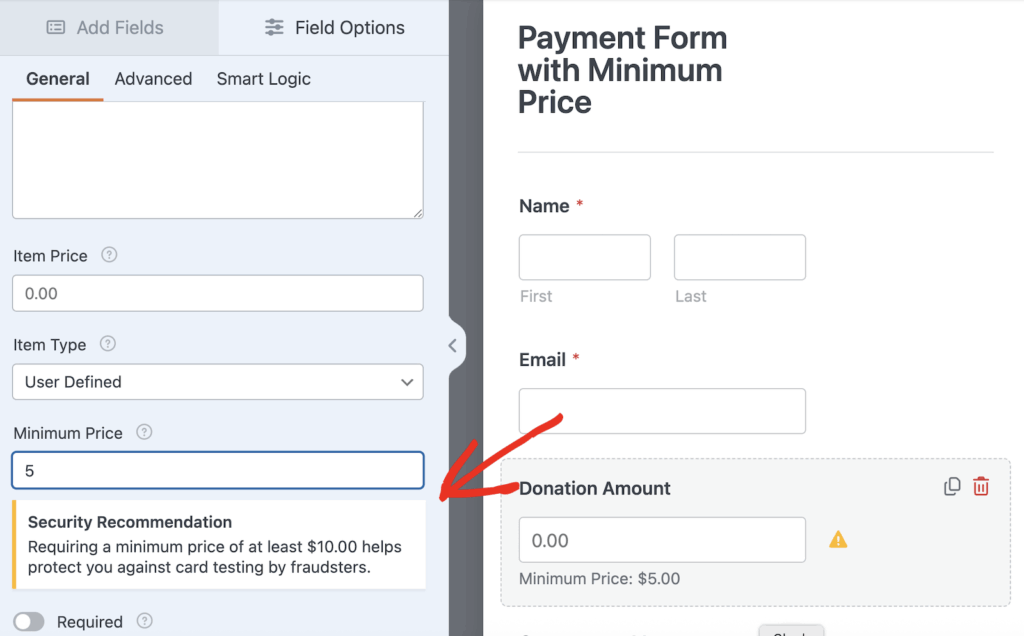

Uno dei modi più efficaci per prevenire le frodi legate ai test delle carte è quello di impostare un prezzo minimo sui campi di pagamento. Questa semplice configurazione può bloccare migliaia di tentativi di frode prima che si verifichino.

Perché le impostazioni di prezzo minimo funzionano

L'approccio è elegantemente semplice ma molto efficace. Quando si imposta un importo minimo di transazione sui campi di pagamento (ad esempio 5, 10 o 20 dollari), qualsiasi transazione al di sotto di tale soglia non verrà elaborata.

Poiché i truffatori preferiscono le microtransazioni tra 0,50 e 2,00 dollari (hanno meno probabilità di far scattare gli avvisi di frode), la fissazione di un prezzo minimo rende il vostro modulo poco attraente per i test delle carte. Nel frattempo, i clienti legittimi non sono interessati perché i vostri prodotti o servizi reali costano già più del minimo.

Impostazione dei prezzi minimi

Se utilizzate WPForms, ecco come configurare i prezzi minimi nei campi di pagamento:

- Aprite il vostro modulo nel costruttore di moduli

- Navigare fino al modulo con i campi di pagamento

- Selezionare il campo Pagamento singolo

- Fare clic su Opzioni di campo

- Trovare l'impostazione "Prezzo minimo

- Inserire l'importo minimo

Il segreto sta nel fissare un valore abbastanza alto da scoraggiare i truffatori, ma abbastanza basso da non influenzare la vostra offerta legittima a prezzo più basso. Per i moduli di donazione in cui i visitatori possono inserire importi personalizzati, anche un minimo di 5 dollari offre una protezione significativa senza scoraggiare i donatori autentici.

La strategia completa per la protezione delle e-mail

La prevenzione delle frodi legate ai test delle carte richiede diversi livelli di protezione. Ecco la vostra strategia di difesa completa:

Livello 1: prevenire l'attacco (funzioni di sicurezza del modulo)

Come prima linea di difesa, impostate prezzi minimi su tutti i campi di pagamento. Solo questa impostazione può bloccare migliaia di tentativi di frode. È particolarmente importante per i moduli di donazione in cui i visitatori possono inserire qualsiasi importo.

Aggiungete CAPTCHA o un'alternativa ai vostri moduli per impedire ai bot automatici di raggiungere i campi di pagamento. La maggior parte dei plugin per moduli supporta Google reCAPTCHA v2 e v3.

Per i moduli ad alto valore, attivate la verifica dell'e-mail per richiedere agli utenti di verificare il loro indirizzo e-mail prima di inviare il modulo. È inoltre possibile utilizzare la logica condizionale per mostrare i campi di pagamento solo dopo che gli utenti hanno completato i campi di informazione richiesti, rendendo più difficili gli attacchi automatici.

Se utilizzate Stripe per i pagamenti, attivate Stripe Radar, il loro sistema integrato di rilevamento delle frodi che utilizza l'apprendimento automatico su milioni di transazioni per identificare i modelli di frode.

Livello 2: Infrastruttura e-mail adeguata (WP Mail SMTP)

Ecco il punto critico che sfugge alla maggior parte dei proprietari di siti WordPress: Non affidatevi mai alla funzione predefinita wp_mail() di WordPress per le e-mail transazionali.

Perché? Perché wp_mail() utilizza il server di posta del vostro host web, che non dispone di un'autenticazione adeguata (SPF, DKIM, DMARC), utilizza indirizzi IP condivisi con scarsa reputazione, non ha capacità di throttling o di accodamento, non è in grado di gestire picchi improvvisi di volume e non fornisce registrazione o monitoraggio.

Quando un attacco di card testing colpisce, wp_mail() tenterà di inviare immediatamente ogni singola notifica, senza alcuna protezione.

WP Mail SMTP instrada le vostre e-mail di WordPress attraverso un fornitore di servizi SMTP professionale, offrendovi diversi vantaggi:

Autenticazione corretta attraverso i record SPF, DKIM e DMARC che dimostrano la legittimità delle vostre e-mail. Gli ISP danno molta importanza all'autenticazione quando calcolano la reputazione del mittente.

L'infrastruttura dedicata significa che le vostre e-mail vengono inviate attraverso server di posta professionali con una reputazione consolidata, non attraverso il vostro server di hosting condiviso.

La limitazione della velocità e l'accodamento assicurano che, quando si verificano picchi di volume, le e-mail vengano accodate e inviate a velocità sicure, invece di far scattare le bandiere rosse.

Le connessioni di backup consentono di utilizzare un altro provider di posta elettronica se il servizio di posta elettronica principale si interrompe temporaneamente.

La registrazione delle e-mail tiene traccia di tutte le e-mail inviate da WordPress. Durante un attacco, è possibile vedere esattamente cosa sta accadendo e quante e-mail sono state inviate.

Migliore deliverability sotto pressione, perché i provider SMTP professionali sono costruiti per gestire le fluttuazioni di volume e mantenere la deliverability durante gli attacchi.

Correggete subito le vostre e-mail di WordPress

Livello 3: Strategia di notifica intelligente

Controllate tutte le vostre notifiche di moduli e ponetevi queste domande chiave:

È necessario inviare un'e-mail per ogni invio? Per i moduli di pagamento, considerate la possibilità di inviare notifiche solo per i pagamenti andati a buon fine, di saltare le notifiche per le transazioni rifiutate o di utilizzare notifiche condizionali per filtrare le frodi evidenti (ad esempio, non notificare se una transazione è inferiore a 1 dollaro).

È possibile consolidare le notifiche? Invece di un'e-mail per ogni transazione, potreste implementare e-mail giornaliere di digest di tutte le transazioni, notifiche a soglia (notificare solo dopo 10 transazioni) o avvisi via SMS per attività sospette al posto delle e-mail.

State inviando alle persone giuste? Rivedete le impostazioni di "Invia a" per rimuovere i destinatari non necessari, utilizzate indirizzi basati sul ruolo invece di e-mail personali e prendete in considerazione l'invio a un sistema di ticketing invece che all'e-mail.

Livello 4: Monitoraggio e avvisi

Impostate il monitoraggio in modo da individuare tempestivamente gli attacchi:

Strumenti per i postmaster di Google mostra la reputazione del vostro dominio su una scala a 4 livelli (cattiva, bassa, media/giusta, alta) e vi avvisa di reclami per spam, errori di consegna e problemi di autenticazione. Questo è particolarmente importante per i mittenti di grandi volumi.

Microsoft SNDS fornisce un feedback sulla vostra reputazione con i domini di Outlook e Hotmail, mentre Sender Score offre una valutazione numerica della reputazione gratuita da 0 a 100.

Abilitate la registrazione delle e-mail SMTP di WP Mail per monitorare il volume in uscita e impostare gli avvisi per i picchi insoliti. Utilizzate la gestione degli inserimenti del vostro plugin per i moduli per individuare schemi sospetti come invii multipli dallo stesso IP, nomi simili o micro-transazioni.

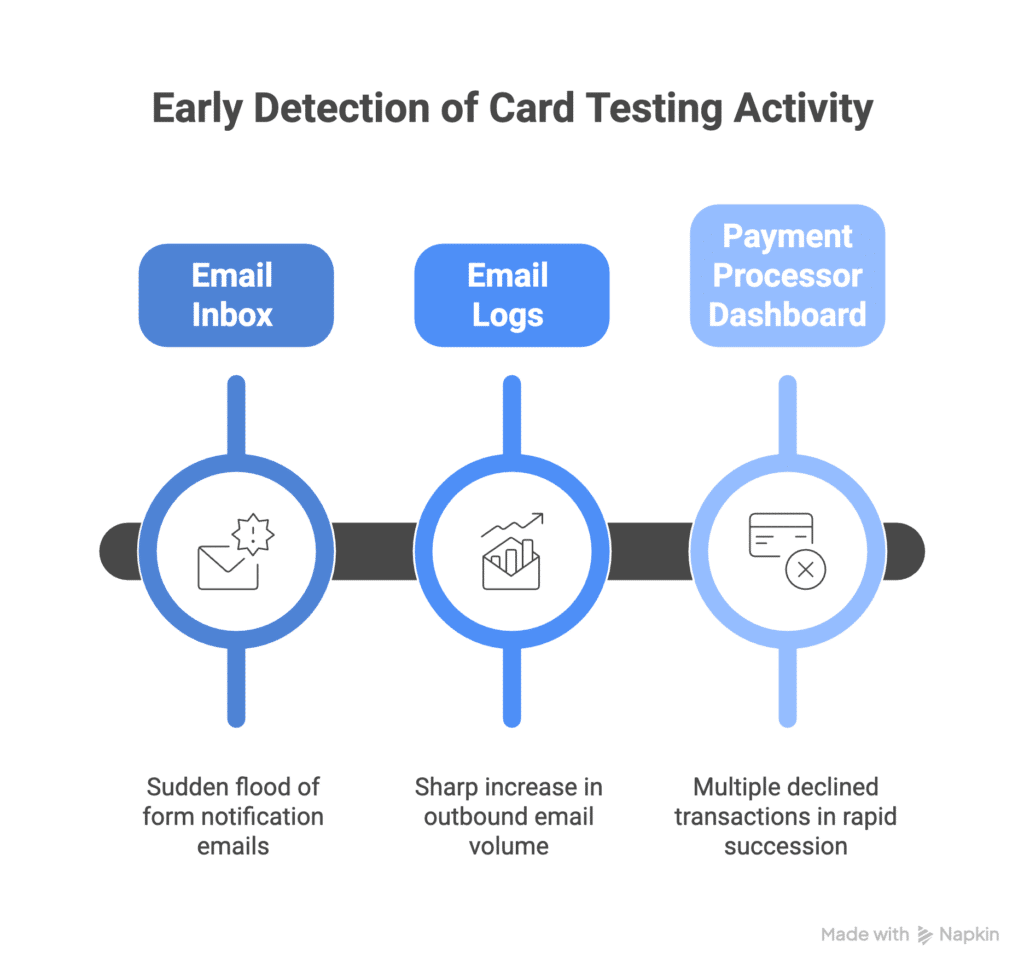

Riconoscere precocemente l'attività di test delle carte

Il rilevamento precoce delle attività di verifica delle carte consente di reagire rapidamente e di ridurre al minimo l'impatto. Ecco i modelli da tenere d'occhio:

Nella casella di posta elettronica: Fate attenzione a un'improvvisa ondata di e-mail di notifica dei moduli (decine all'ora invece di poche al giorno). Le notifiche mostrano in genere piccoli importi ($0,50-$5,00) con nomi e indirizzi e-mail diversi ma con schemi di transazione simili. Potreste vedere indirizzi e-mail internazionali o indirizzi che non corrispondono ai paesi di fatturazione, con tutti gli invii raggruppati in pochi minuti o ore.

Nei registri delle e-mail: Cercate un forte aumento del volume di e-mail in uscita (10 volte o più rispetto al tasso normale), con un'alta percentuale di e-mail provenienti da notifiche di moduli di pagamento. I tentativi di consegna falliti potrebbero essere in aumento, così come il tasso di rimbalzo.

Nel cruscotto del vostro elaboratore di pagamenti: Molteplici transazioni rifiutate in rapida successione sono un segnale di allarme. Fate attenzione ai numeri di carta diversi ma con lo stesso indirizzo di spedizione, agli avvisi di velocità (molte transazioni al minuto), a un mix di indirizzi di fatturazione internazionali e alle carte testate da paesi segnalati per frode.

Fasi di recupero della deliverability delle e-mail

Se la deliverability delle vostre e-mail è stata compromessa da un incidente di card testing, ecco un approccio strutturato per il recupero:

Azioni immediate (0-24 ore)

Bloccate tutti gli attacchi in corso disabilitando temporaneamente i moduli di pagamento o attivando immediatamente le impostazioni di prezzo minimo sui vostri campi di pagamento. Aggiungete reCAPTCHA se non è già abilitato e bloccate gli indirizzi IP che mostrano attività fraudolente.

Valutare il danno esaminando i registri delle e-mail SMTP di WP Mail per contare quante e-mail sono state inviate. Controllare i punteggi di reputazione del mittente tramite Google Postmaster, Microsoft SNDS e Sender Score. Testate la consegnabilità delle e-mail ai principali provider (Gmail, Outlook, Yahoo) e verificate lo stato delle blacklist utilizzando strumenti come MX Toolbox.

Per limitare i danni, contattate immediatamente il vostro provider SMTP per spiegare l'attacco di card testing. Chiedete informazioni sullo stato della reputazione dell'IP e su eventuali opzioni di rimedio, e chiedete indicazioni sui tempi di recupero.

Recupero a breve termine (settimane 1-4)

Mettere in pausa gli invii problematici e implementare un riscaldamento graduale, iniziando con volumi più bassi e aumentando lentamente, dando priorità agli utenti impegnati.

Settimana 1: Inviate solo agli abbonati che hanno aperto le e-mail negli ultimi 7-10 giorni. Riducete il volume del 70-80% rispetto al normale, concentratevi sulle e-mail transazionali di maggior valore e monitorate quotidianamente le metriche di deliverability.

Settimane 2-3: estendere agli iscritti che si sono impegnati negli ultimi 30 giorni. Aumentate il volume del 25% a settimana, continuate a monitorare le percentuali di rimbalzo e i reclami per spam e osservate i miglioramenti nei punteggi della reputazione del mittente.

Settimana 4: Riportare gradualmente gli abbonati meno impegnati, avvicinarsi al 50-70% del volume normale e verificare la stabilizzazione delle metriche di deliverability.

Prevenzione a lungo termine (in corso)

Implementare tutti i livelli di protezione mantenendo le impostazioni di prezzo minimo abilitate in modo permanente su tutti i moduli di pagamento e mantenendo il reCAPTCHA su tutti i moduli di pagamento. Utilizzate un'infrastruttura SMTP professionale per tutte le e-mail di WordPress e conducete regolari controlli di sicurezza sulle impostazioni dei moduli.

Stabilire routine di monitoraggio che includano controlli settimanali dei punteggi di reputazione del mittente, verifiche mensili della deliverability delle e-mail, revisioni trimestrali della sicurezza di tutti i moduli e avvisi automatici per i picchi di volume.

Rimanete aggiornati mantenendo il plugin dei moduli aggiornato (le patch di sicurezza spesso riguardano la prevenzione delle frodi), mantenendo il plugin SMTP aggiornato, rivedendo i record di autenticazione delle e-mail ogni anno e rimanendo informati sulle nuove tattiche di frode.

I vostri moduli di pagamento e l'infrastruttura di posta elettronica lavorano insieme come parte del sistema di comunicazione generale del vostro sito. Quando si protegge uno, spesso si protegge anche l'altro.

L'impostazione di prezzi minimi sui campi di pagamento costituisce un'efficace prima linea di difesa contro le frodi di verifica delle carte, aiutando a prevenire i tentativi di frode prima che possano generare e-mail di notifica eccessive.

L'utilizzo di una soluzione SMTP professionale come WP Mail SMTP assicura che le vostre e-mail legittime vengano consegnate in modo affidabile grazie a un'infrastruttura adeguata con funzionalità di autenticazione, limitazione della velocità e monitoraggio.

Con la giusta configurazione e i giusti strumenti, potete accettare con fiducia i pagamenti mantenendo un'eccellente deliverability delle e-mail.

Correggete subito le vostre e-mail di WordPress

Per saperne di più su come migliorare la sicurezza delle e-mail di WordPress

Vi state chiedendo quanto sia davvero sicuro WP Mail SMTP? Oppure volete semplicemente adottare ulteriori misure per migliorare la sicurezza della vostra posta elettronica nel suo complesso? La nostra guida alla sicurezza delle e-mail di WordPress vi aiuterà.

Siete pronti a sistemare le vostre e-mail? Iniziate oggi stesso con il miglior plugin SMTP per WordPress. Se non avete il tempo di sistemare le vostre e-mail, potete ottenere l'assistenza completa di White Glove Setup come acquisto aggiuntivo e c'è una garanzia di rimborso di 14 giorni per tutti i piani a pagamento.

Se questo articolo vi è stato utile, seguiteci su Facebook e Twitter per altri consigli e tutorial su WordPress.